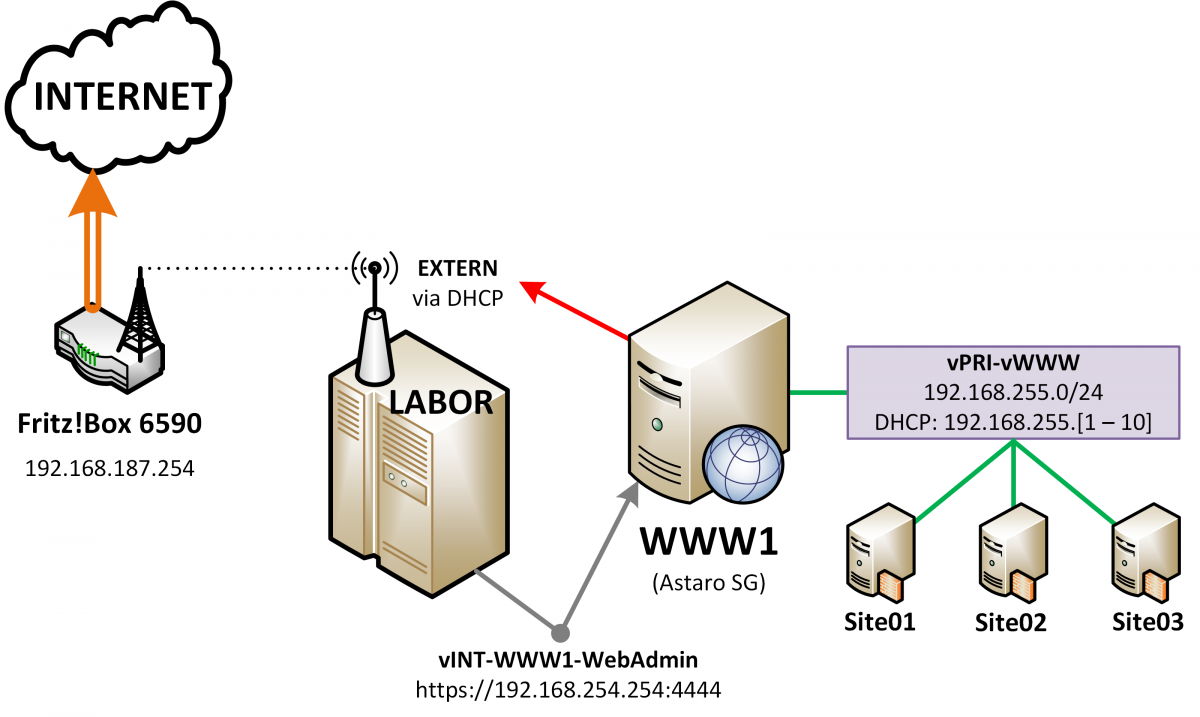

DEMO-NETZ: Installation Astaro Security Gateway (ASG) als “virtuelles Internet”

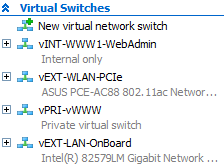

Um für eine DEMO-Umgebung auch Site-2-Site Verbindungen bzw. mehrere Standorte darstellen zu können, werde ich mittels des Astaro Security Gateways (Download hier) ein “virtuelles Internet” abbilden. Dies wird drei Verbindungen haben:

- Aus dem LABOR-Server heraus in das Heimnetz und letztlich via Fritzbox in das echte Internet

- Vom LABOR-Server, um über die Weboberfläche administriert zu werden

- In das Netzwerk für das “virtuelle Internet” der DEMO-Umgebung

Einfach dargestellt:

Installation

Dazu hier eine kleine Anleitung, wie ich die Installation durchführe:

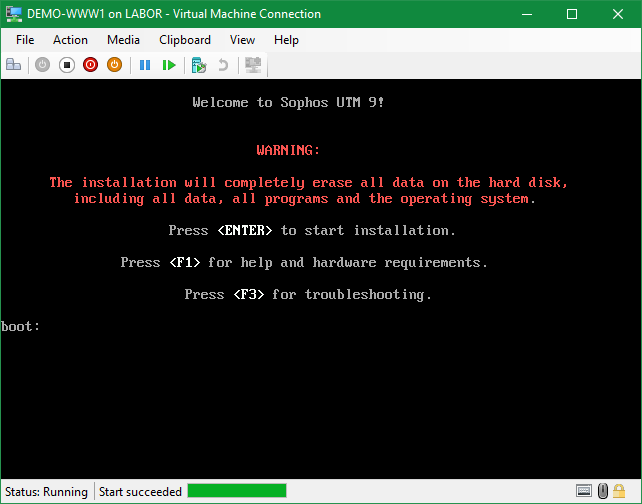

- Starten der VM und von CD starten; entweder <ENTER> drücken oder warten, bis das Setup von allein beginnt

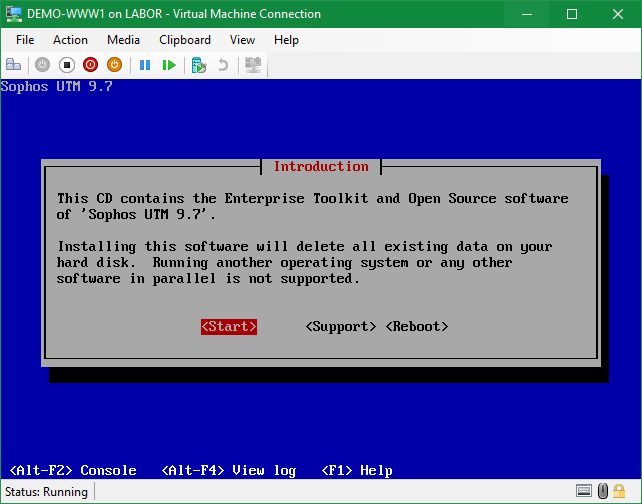

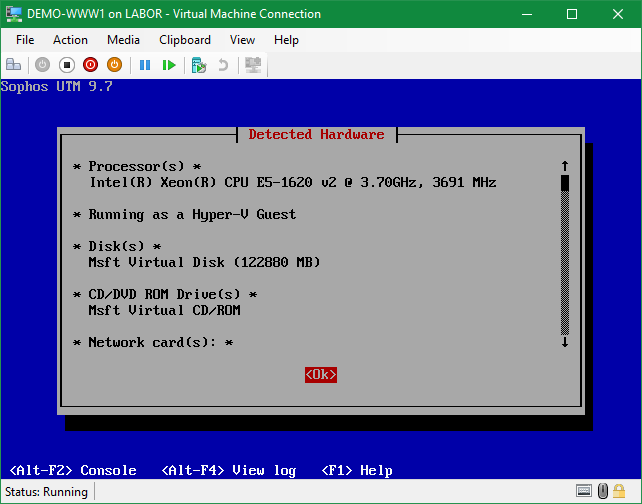

- Im Setup dann auf [Start] bestätigen und warten bis alle Hardware erkannt wird

- Die erkannte Hardware wird aufgelistet und kann mit [Ok] bestätigt werden

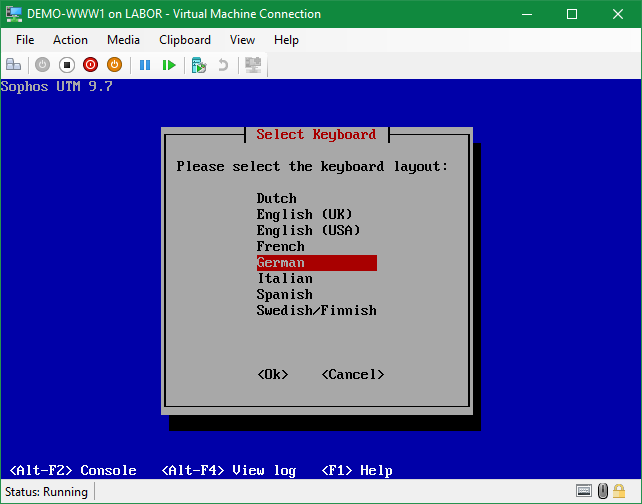

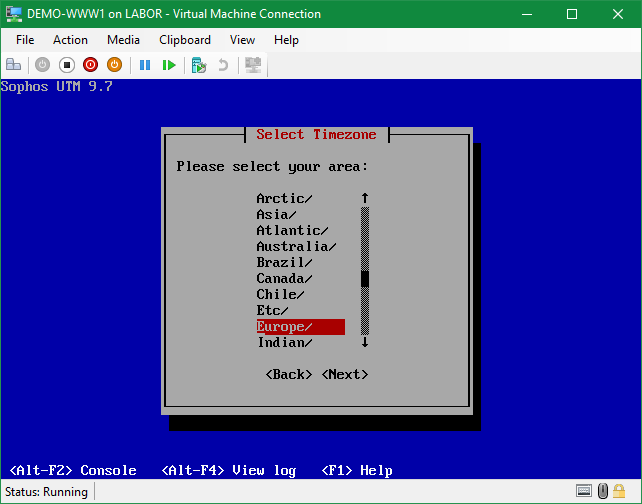

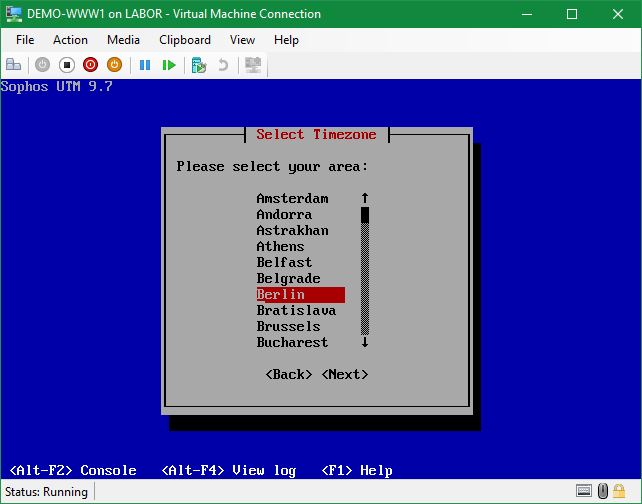

- Anschließend einstellen von

- Tastaturlayout

- Zeitzone

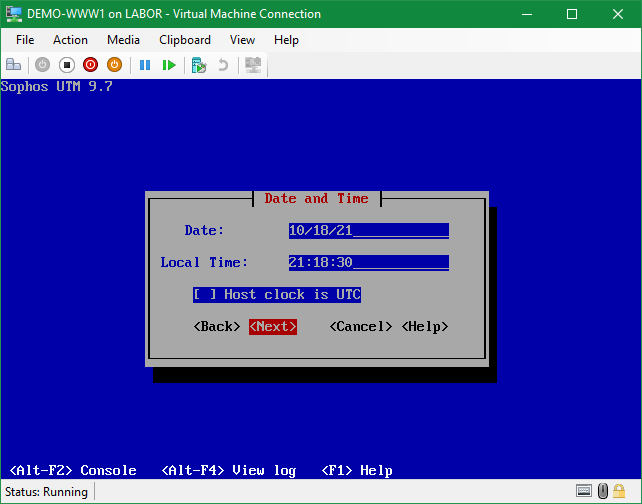

- Aktuelles Datum und Uhrzeit

- Auswahl über welche Netzwerkkarte später der ADMIN-Zugriff erfolgen soll. Ich wähle “eth1”, was meiner 2. Netzwerkkarte entspricht, die mit “vINT-WWW” verbunden ist

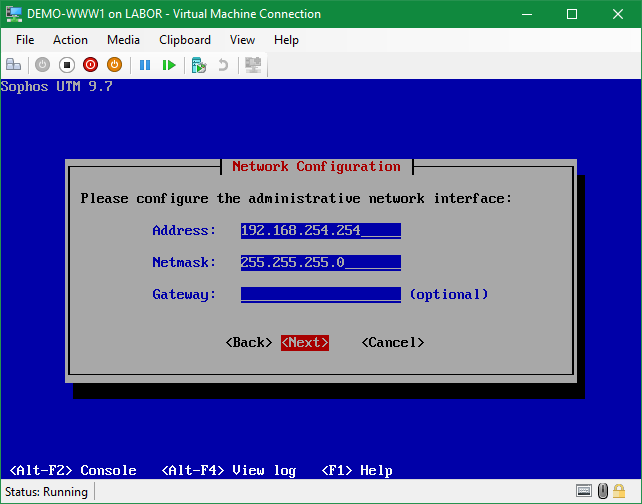

- Es folgt die Eingabe der IP-Adresse, Netzwerkmaske und optional ein Standard-Gateway

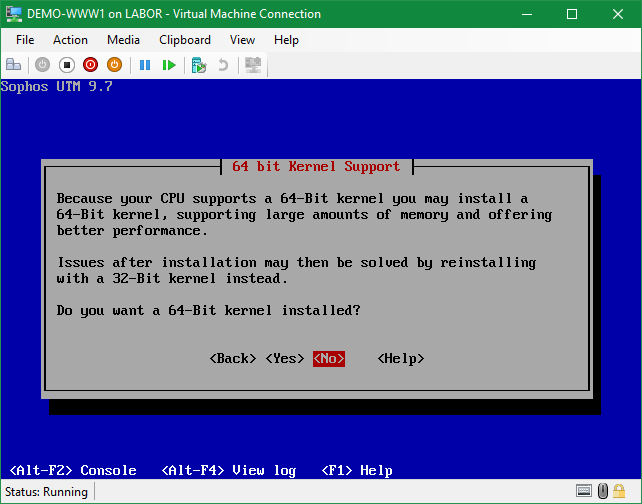

- Man wird auf den 64bit Kernel hingewiesen, aber da der vorausgewählte Standardwert [No] ist, belasse ich es auch dabei und bleibe bei 32bit, zumal mein Astaro Security Gateway hier ohnehin nur minimale Auslastung haben wird

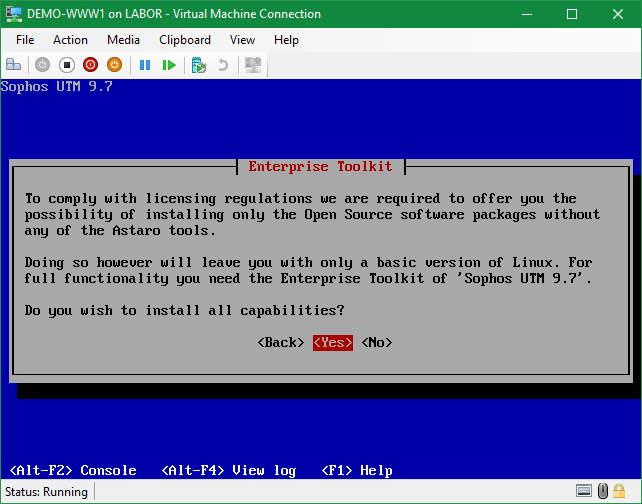

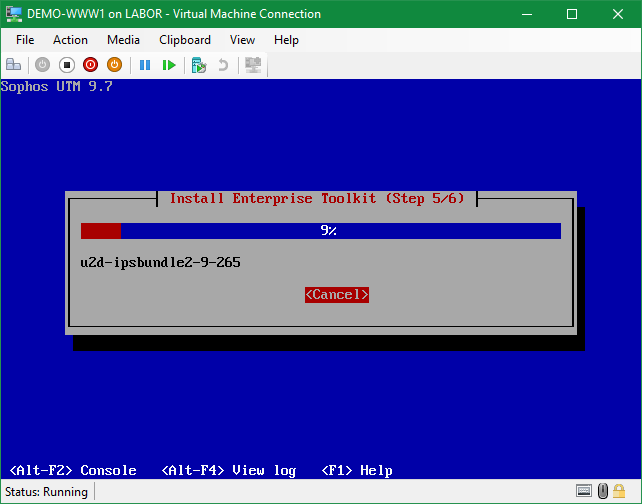

- Den Hinweis zum “Enterprise Toolkit” kann man mit dem vorausgewählten [Yes] bestätigen

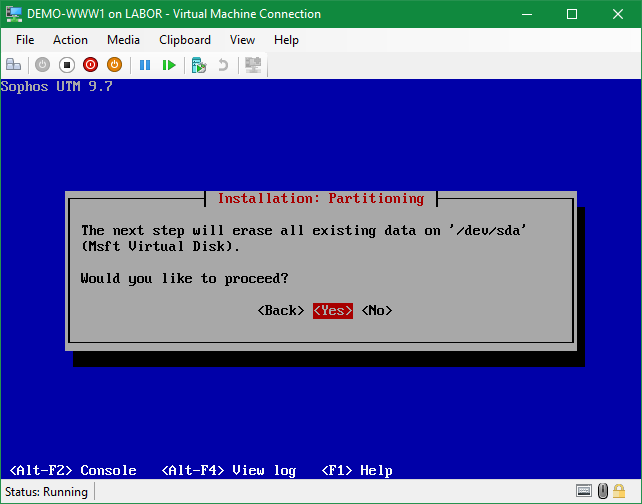

- Die Warnung, dass alle Daten auf der ausgewählten Festplatte gelöscht werden, kann mit [Yes] bestätigt werden

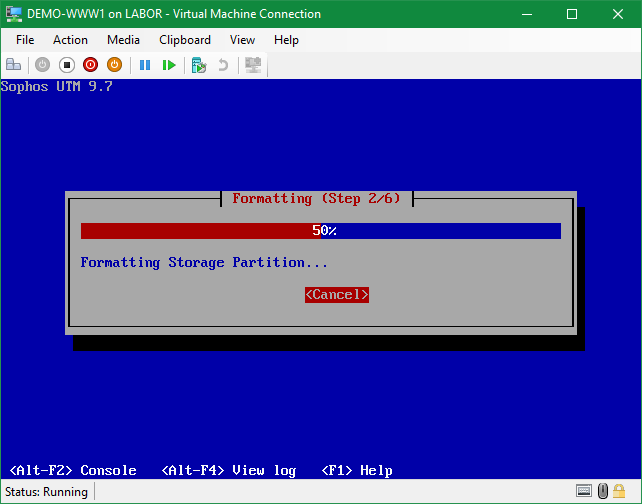

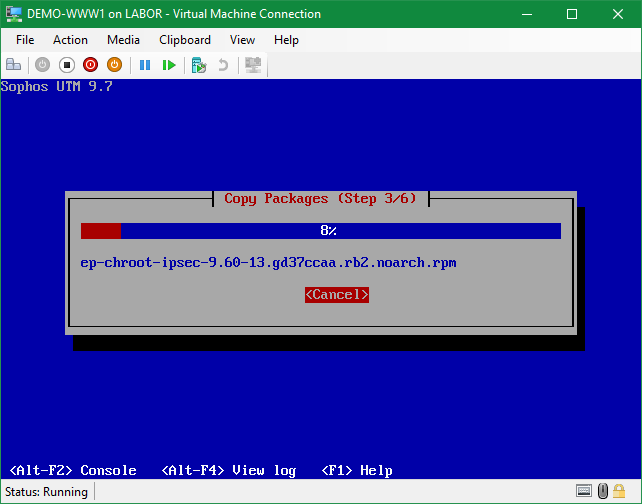

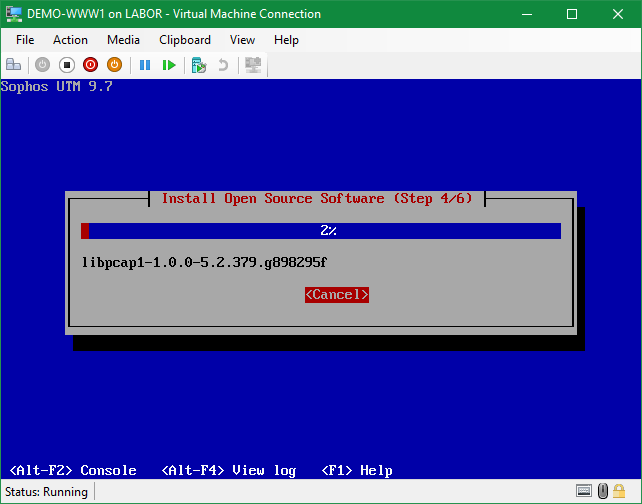

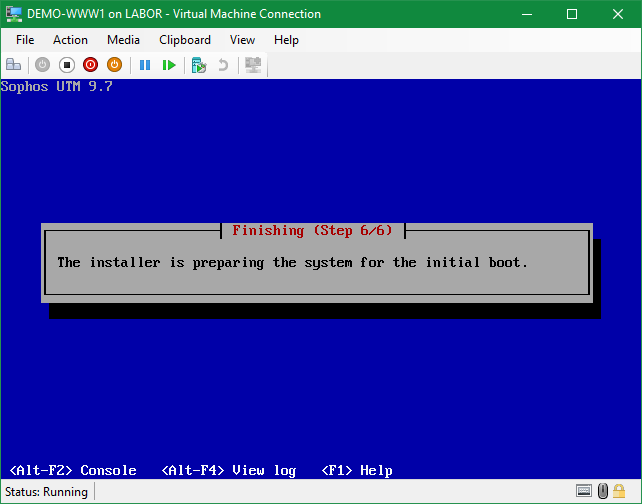

- Die Installation läuft und braucht je nach CPU/RAM ca. 5-10 Minuten

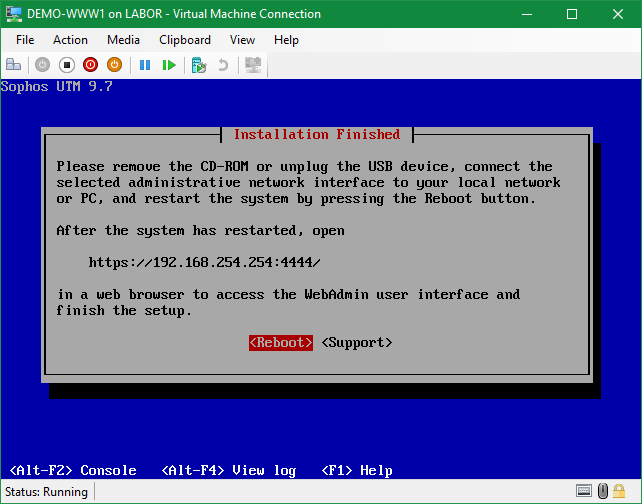

- Wenn die Installation erfolgreich durchlaufen ist, wird man zum Neustart aufgefordert, den man mit [Reboot] durchführt – vorher sollte man sich noch die IP-Adresse für die spätere Administration via Weboberfläche notieren 😉

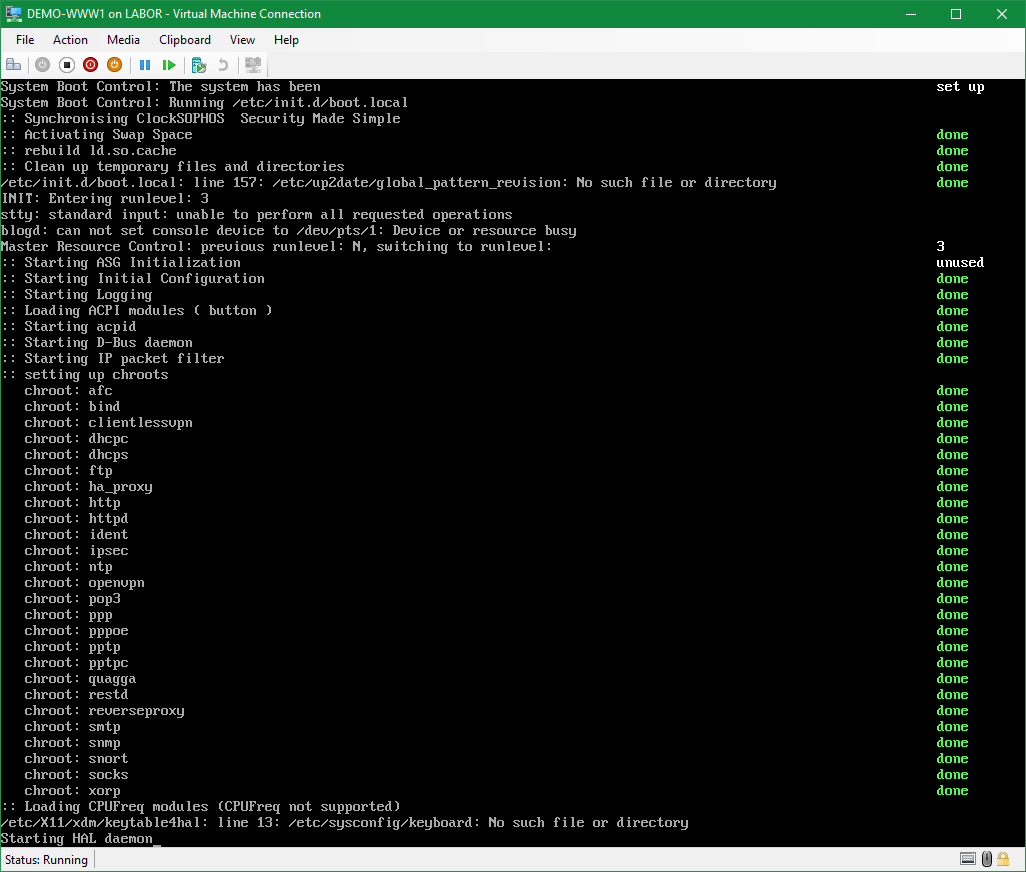

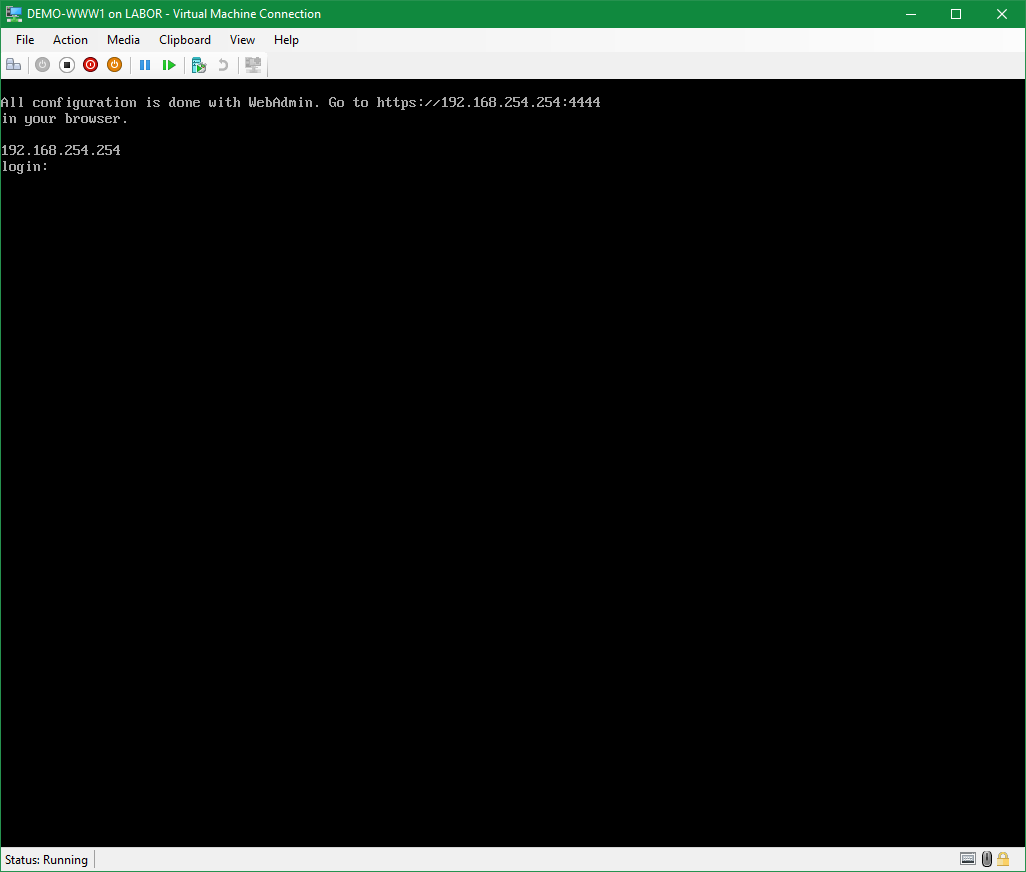

- Der erste echte Startvorgang läuft, man kann mit drücken der [F2]-Taste in die Detailansicht wechseln und die einzelnen Schritte beobachten; anschließend bekommt man ein Loginfenster, bei dem auch nochmal die URL zum Webadmin dargestellt ist. Ab dieser Stelle geht es im Webbrowser weiter.

… und das Ganze als Galerie:

Grund-Konfiguration via WebAdmin

Nach der Installation folgt die Grundinstallation.

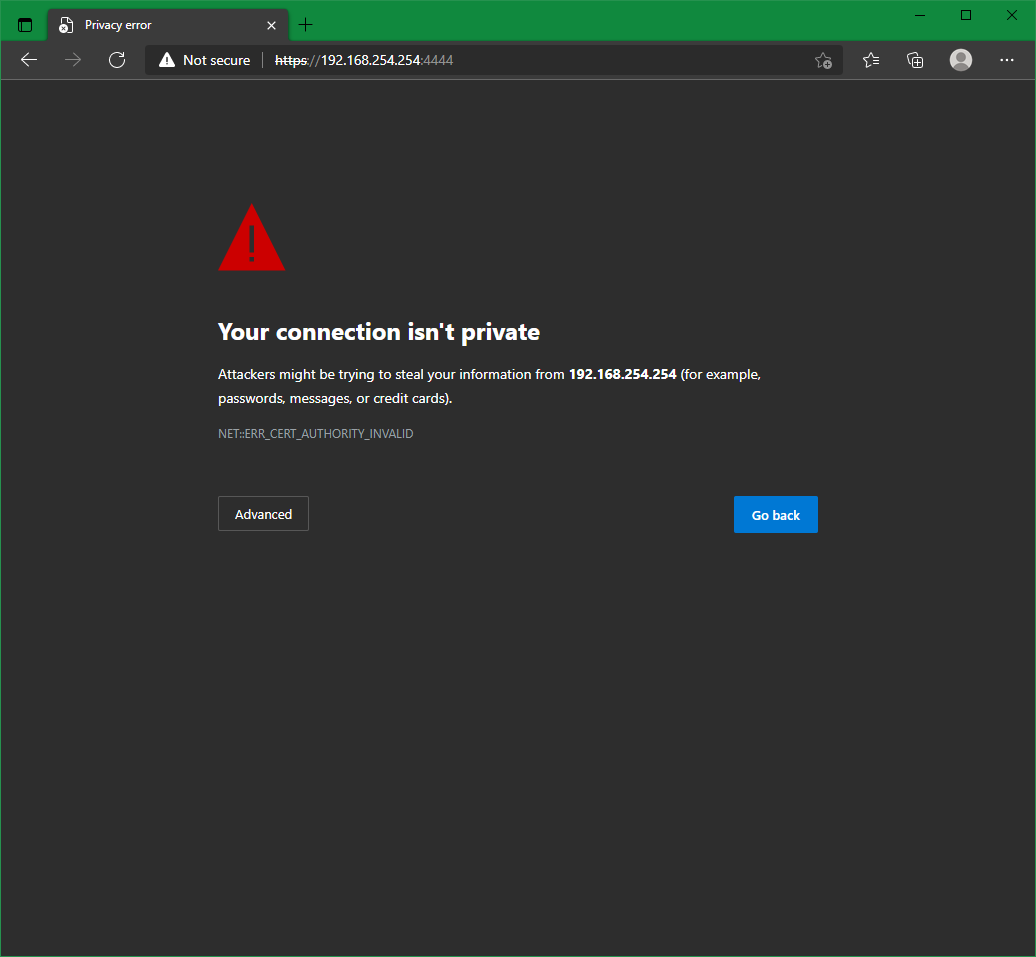

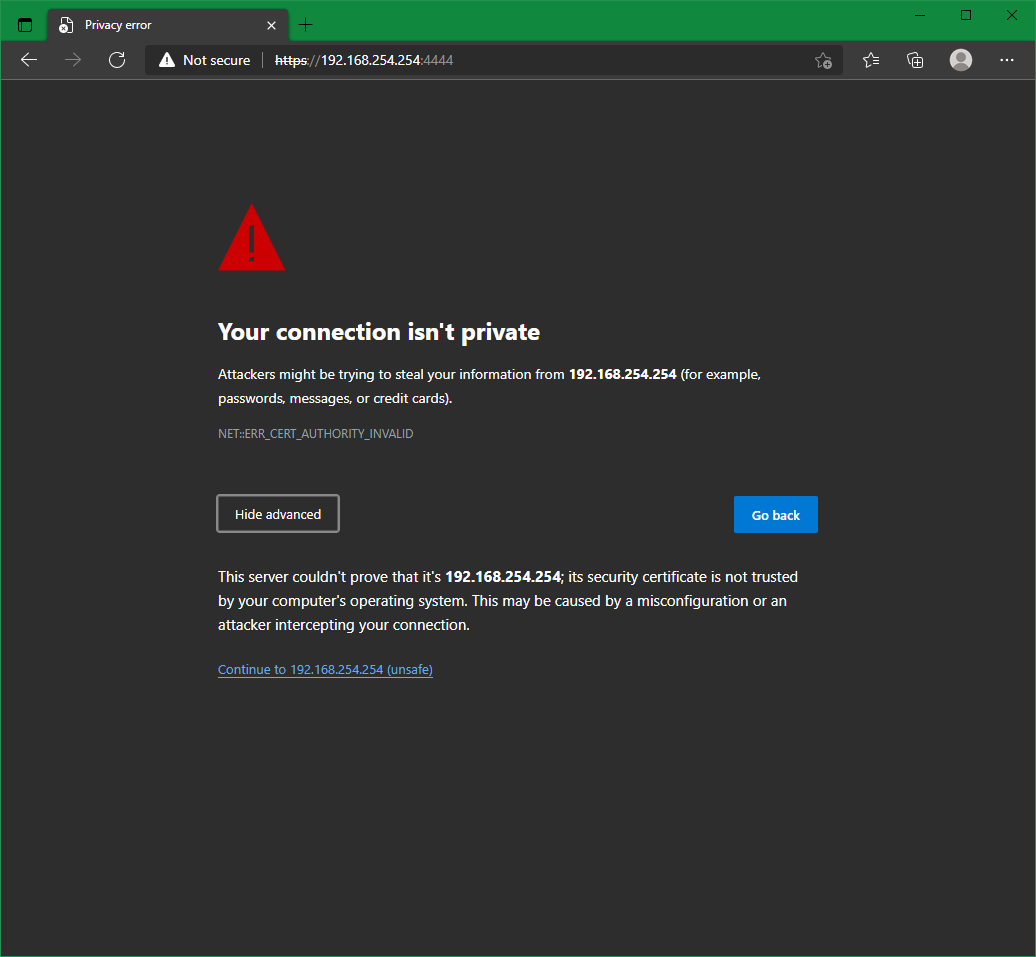

- Aufruf der WebAdmin-Oberfläche über die eingestellte IP-Adresse

- Die Warnung kann man mit <Advanced> und dann auf den Link “Continue to IP-ADRESSE (unsafe)” bestätigen, da wir ja das System kennen, auf welches sich verbunden werden soll

- Im ersten Schritt folgt dann Eingabe von

- Hostname

- Organisation

- Stadt & Land

- Kennwort des Administrator-Account, sowie die Kennwort-Bestätigung (Tipp: gleich aufschreiben denn, wenn man es vergessen hat, darf man direkt wieder oben bei der Installations-Schritt 1 beginnen 😂 )

- E-Mail-Adresse des Admin-Accounts

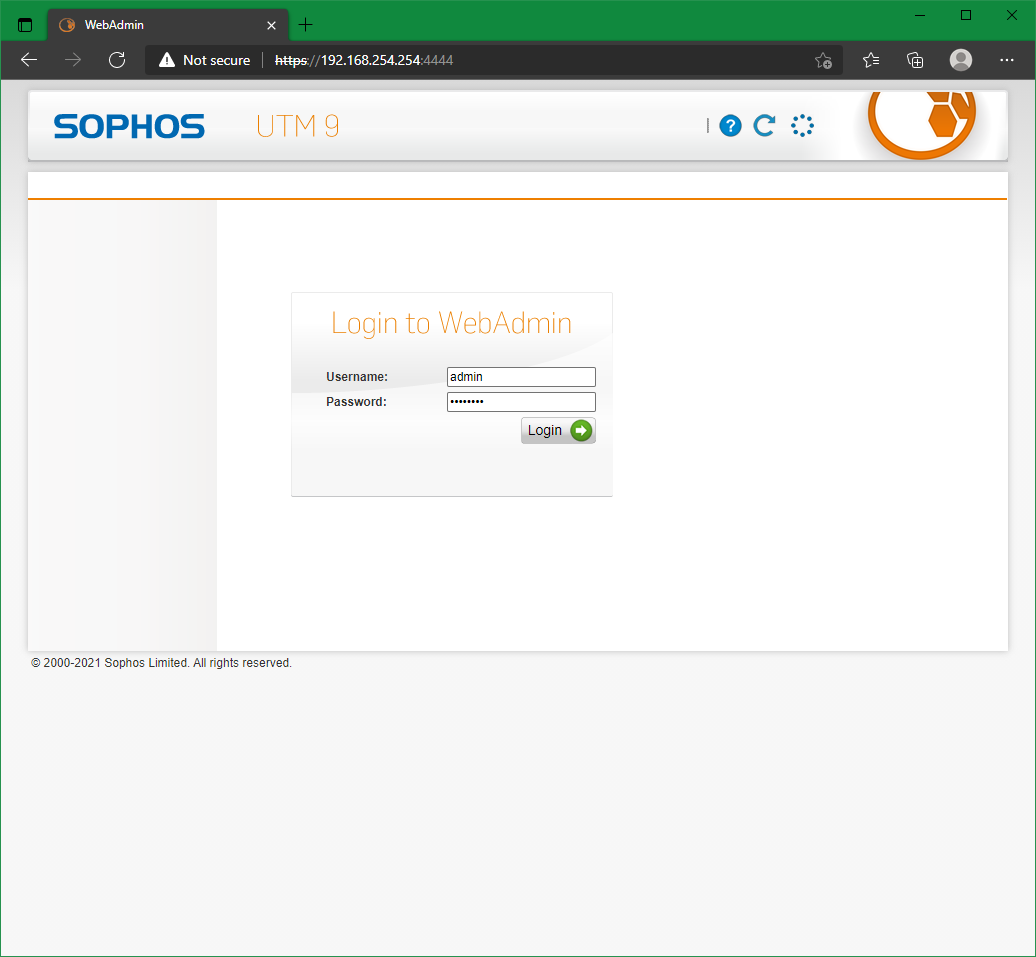

- Das System übernimmt diese Werte und startet neu; nach ca. 1-2 Minuten sieht man erneut die Warnung (wie in Schritt 1), danach kommt das Loginfenster.

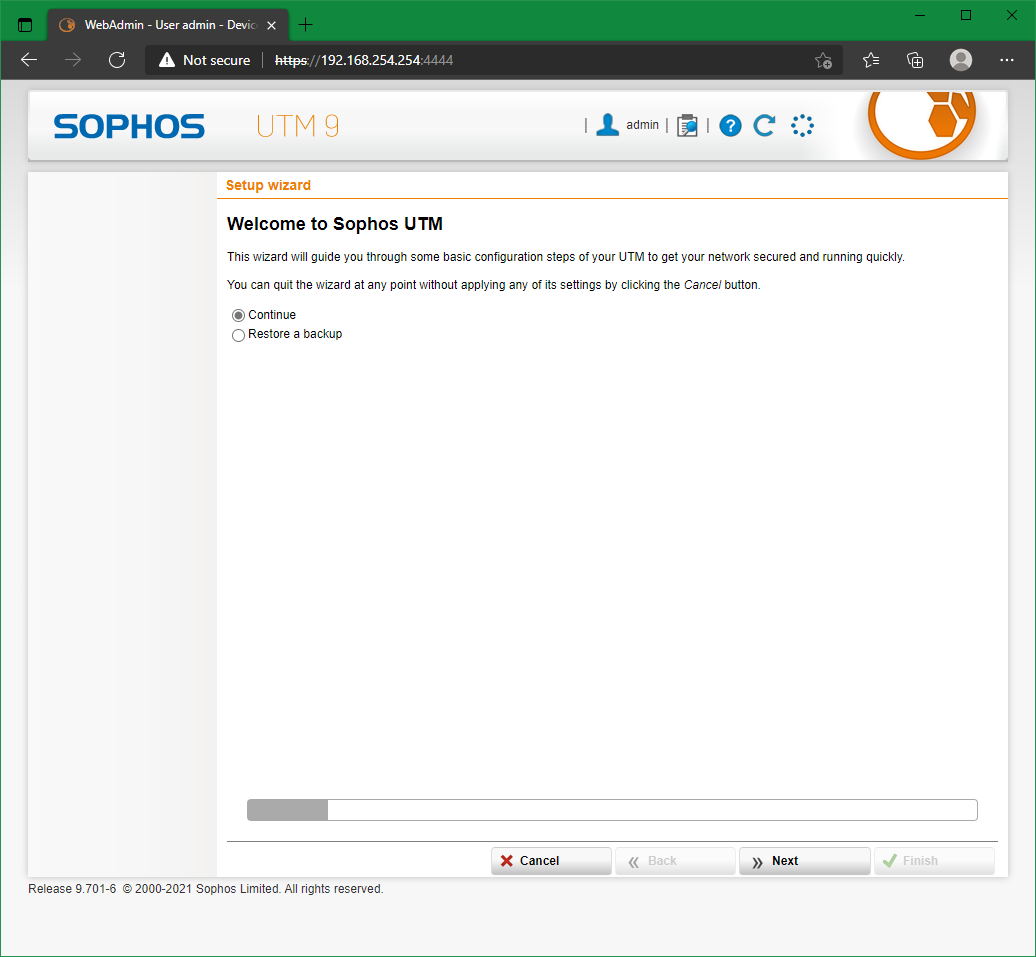

- Nach der Anmeldung geht man den Assistenten durch

- <Continue> zum Weitermachen oder alternativ das Wiederherstellen aus einem vorherigen Backup

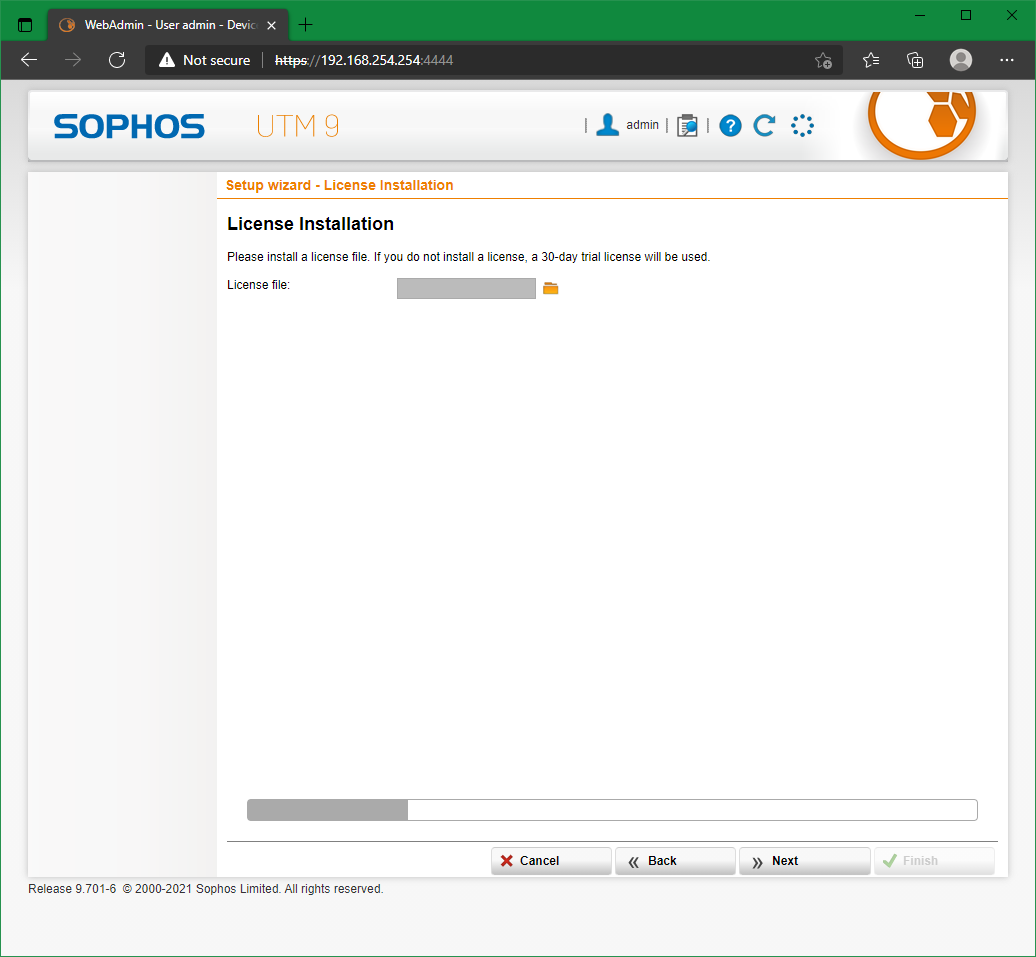

- Lizenzdatei hinterlegen -> machen wir später

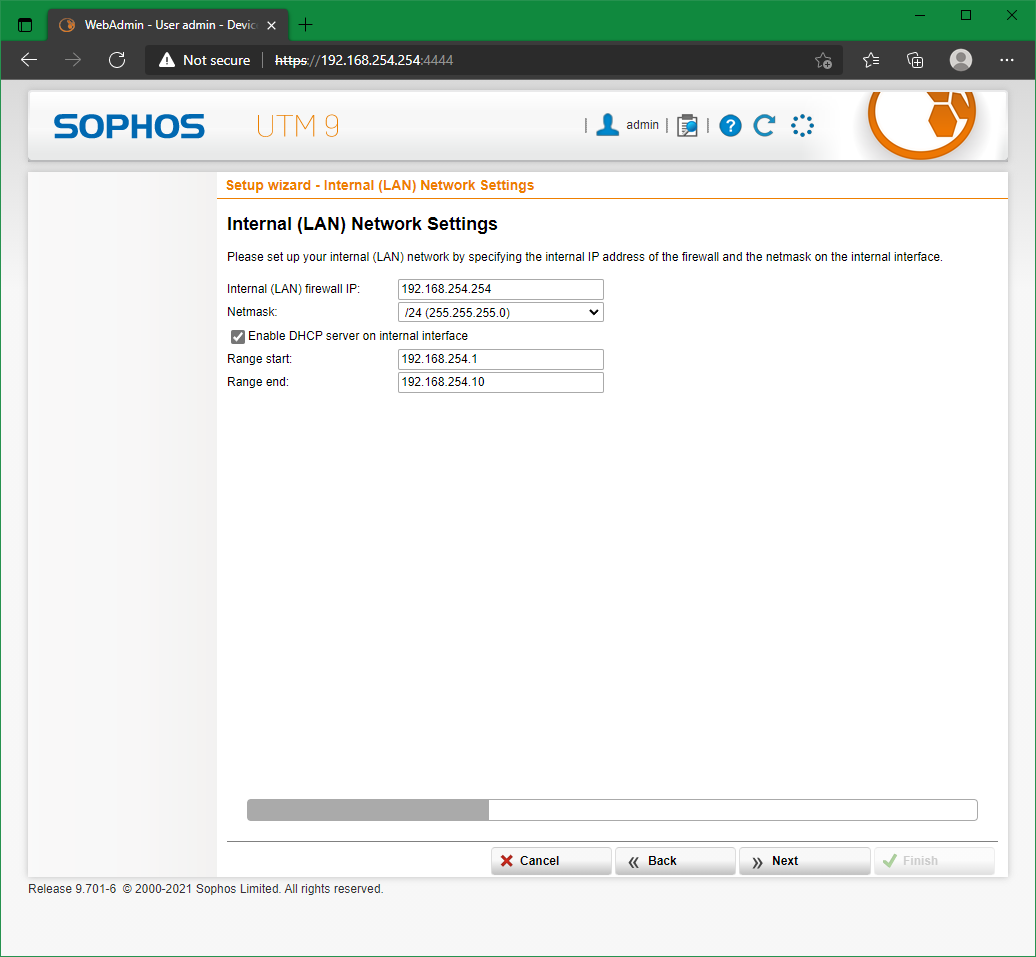

- Netzwerkeinstellungen der Admin-Netzwerkkarte; hier kann man die DHCP-Funktion aktivieren, wenn dies ein separates Netzwerk ist (ich habe ein eigenes virtuelles Netzwerk, welches nur zwischen dem LABOR-Server, also dem VM-Host, und der Admin-Netzwerkkarte von DEMO-WWW1, also der VM, besteht)

- Auswahl der Netzwerkkarte für den Internetzugang:

- Ich wähle “eth0”, was meiner 1. Netzwerkkarte entspricht, die mit “vEXT-WLAN-PCIe” (oder “vEXT-LAN-OnBoard”) verbunden ist

- Der “Internettyp” ist in diesem Fall das Standard-Netzwerkinterface (also kein DSL oder ähnliches)

- Die IP-Adresse bekommt der virtuelle Server “WWW1” (also das “virtuelle Internet”) im Heimnetzwerk von der Fritzbox automatisch per DHCP zugewiesen

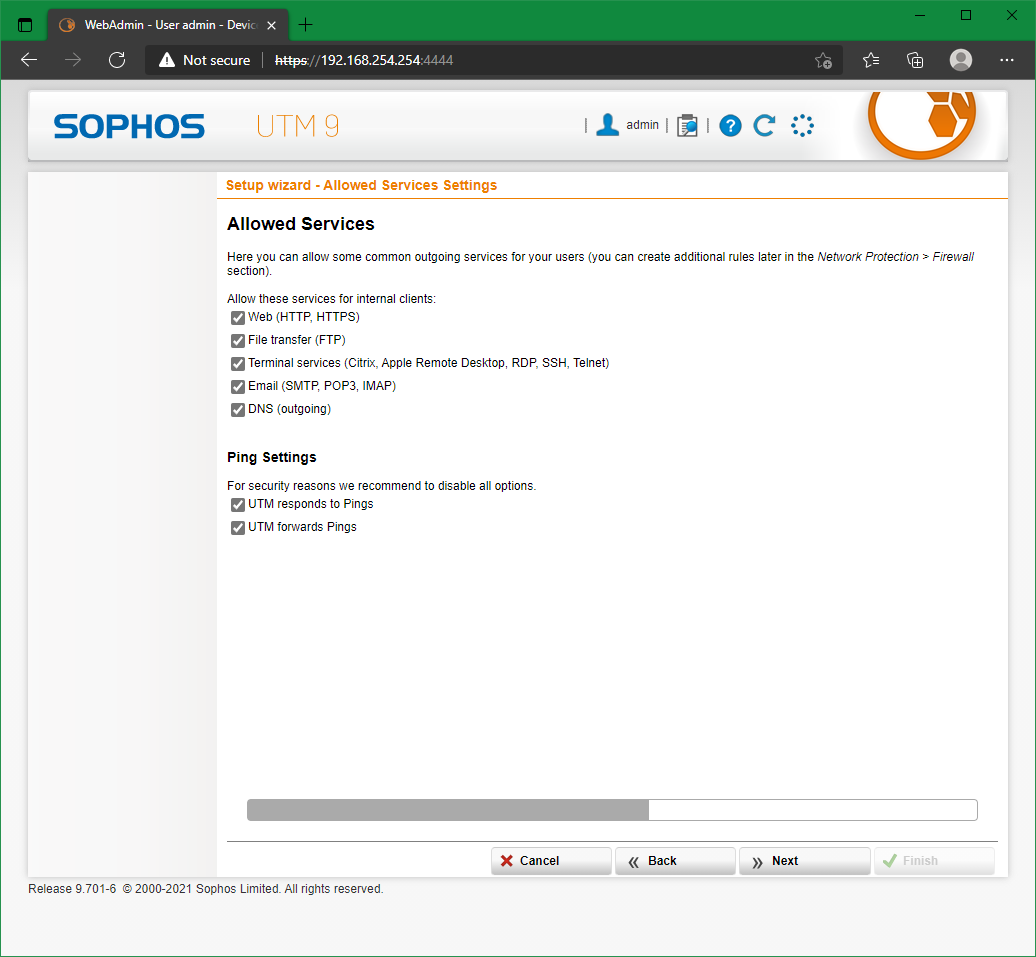

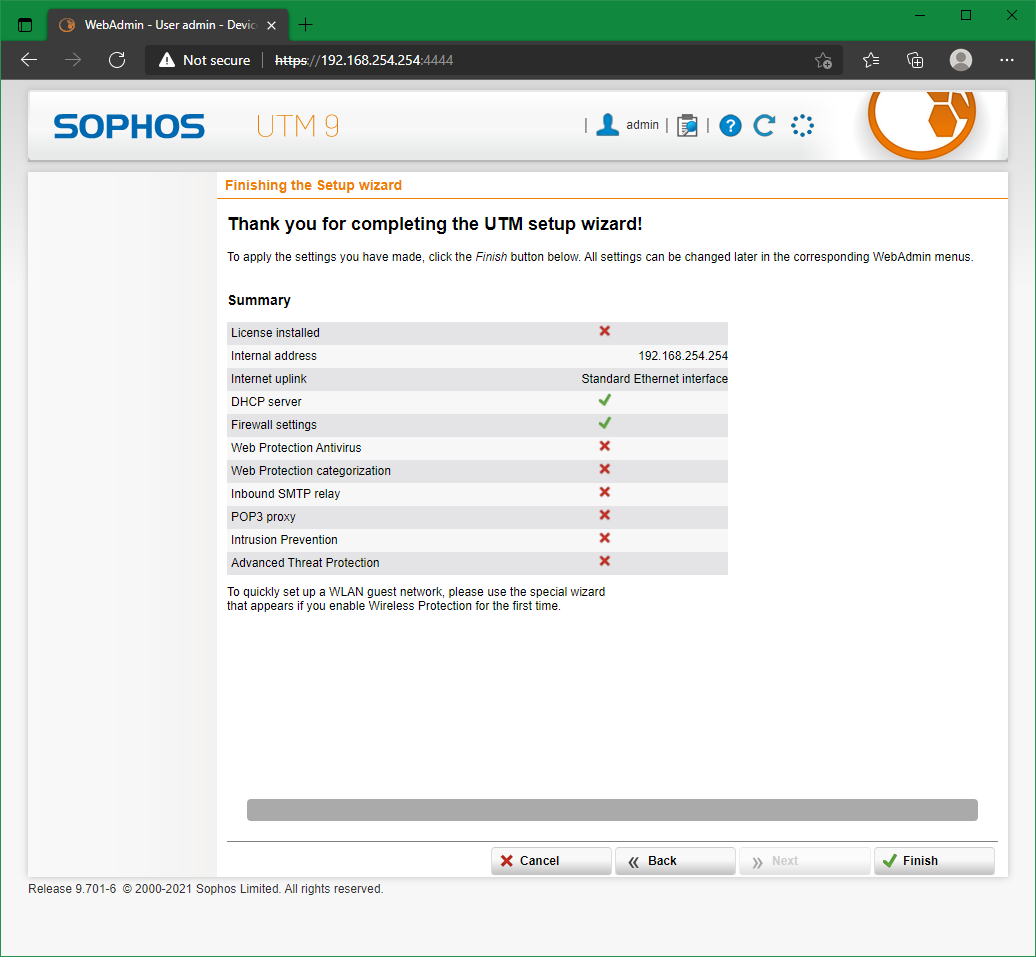

- Es werden alle Dienste erlaubt, da hier bewusst nicht die Funktion des Security Gateways genutzt werden soll

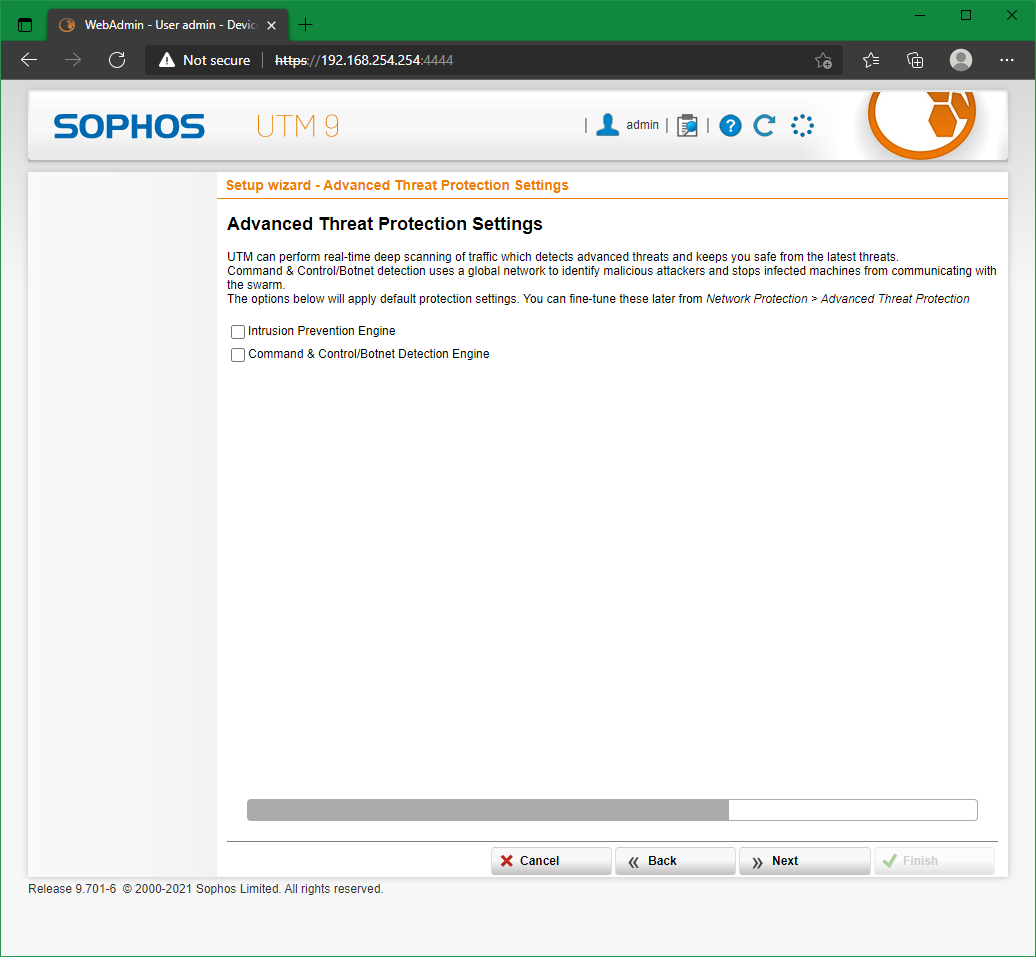

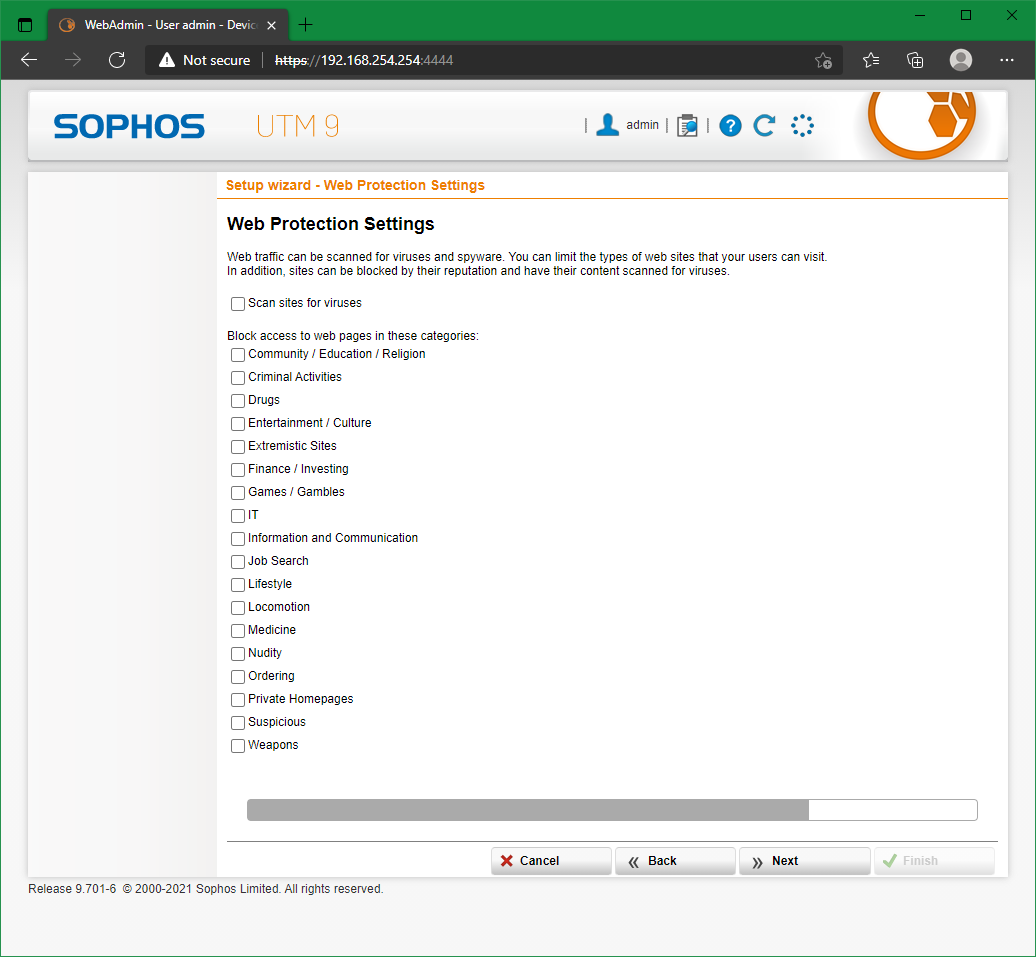

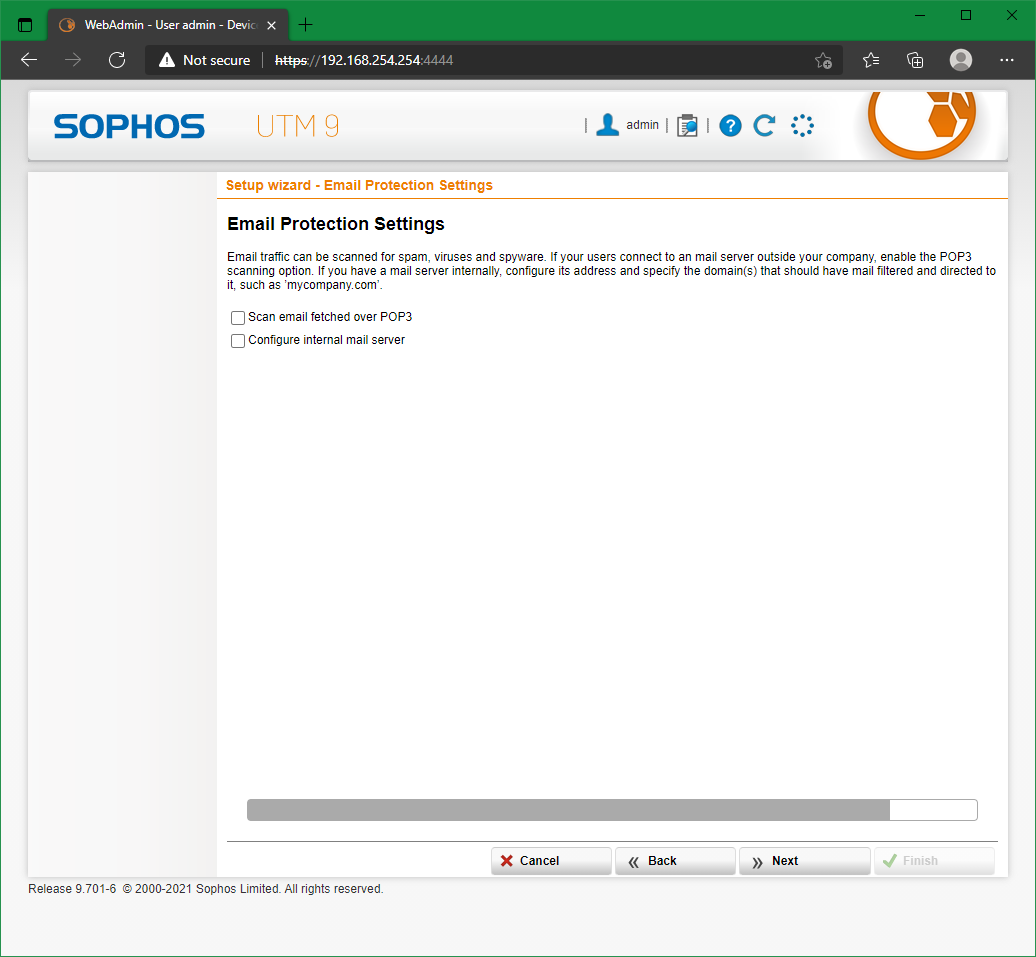

- Ebenso werden die ansonsten sinnvolle Funktion “Advanced Thread Protection”, “Web Protection” und “Email Protection” deaktiviert gelassen

- Abschließend nochmal die Übersicht der einzelnen Schritte und mit einem Klick auf <Finish> werden diese übernommen; danach kommt man direkt zum Dashboard – so wird es zukünftig nach jedem erfolgreichen Login auf dem WebAdmin aussehen

… und hier das Ganze noch als Galerie:

Erste Schritte danach

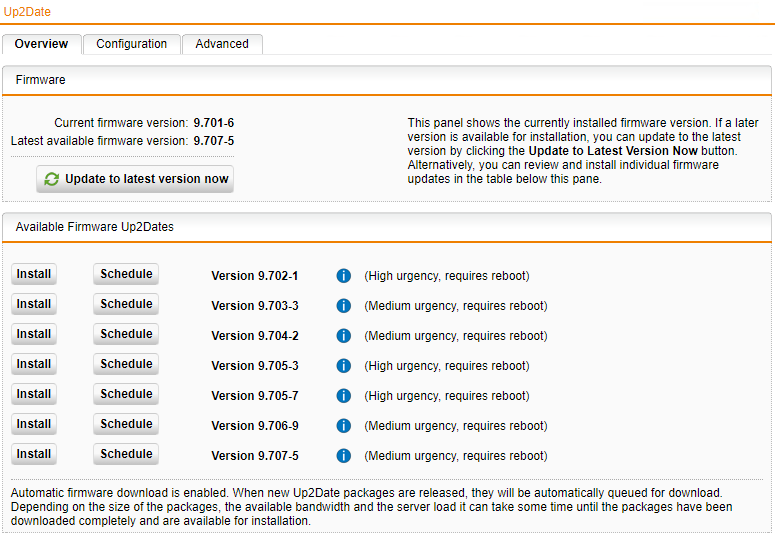

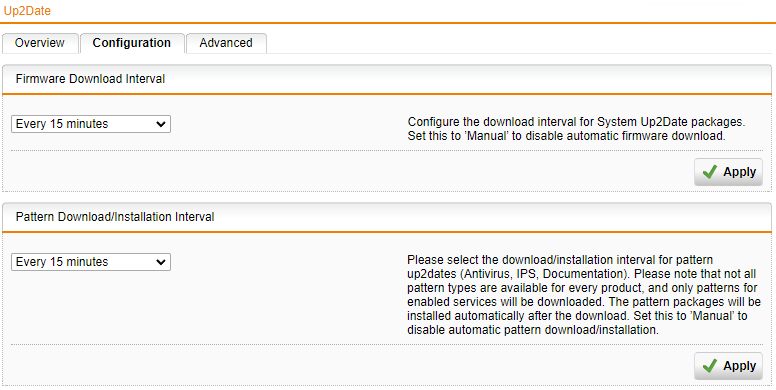

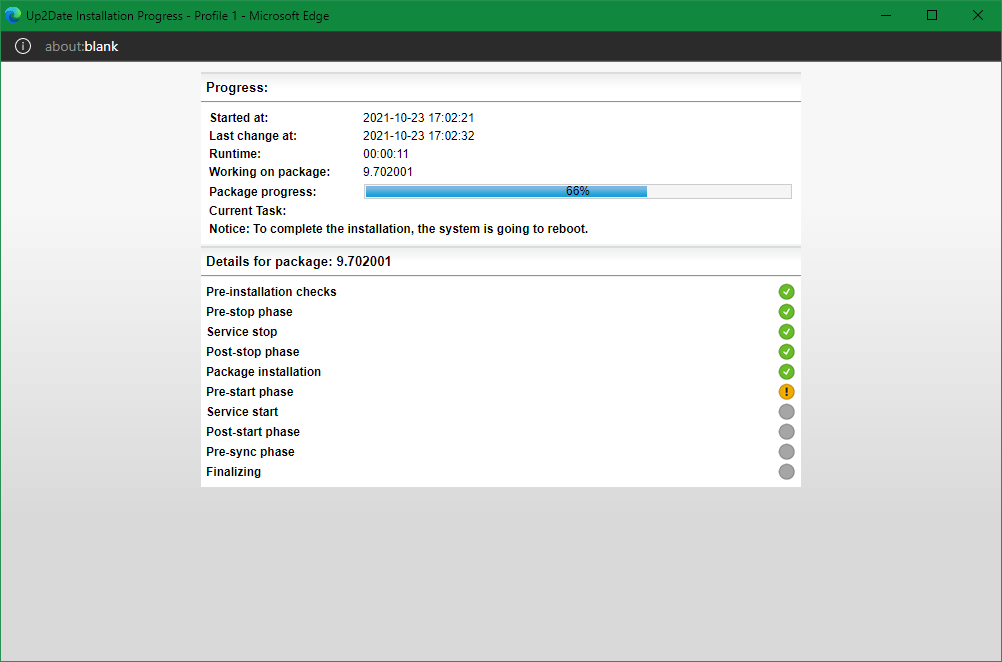

1. Updates

Wie bei jedem IT-System sollte man natürlich direkt nach der Installation nach Updates prüfen, das Auto-Update konfigurieren und eben ggfs. anstehende Updates auch installieren.

2. Erstellen des Netzwerkes “virtuelles Internet” (a.k.a. “vWWW“)

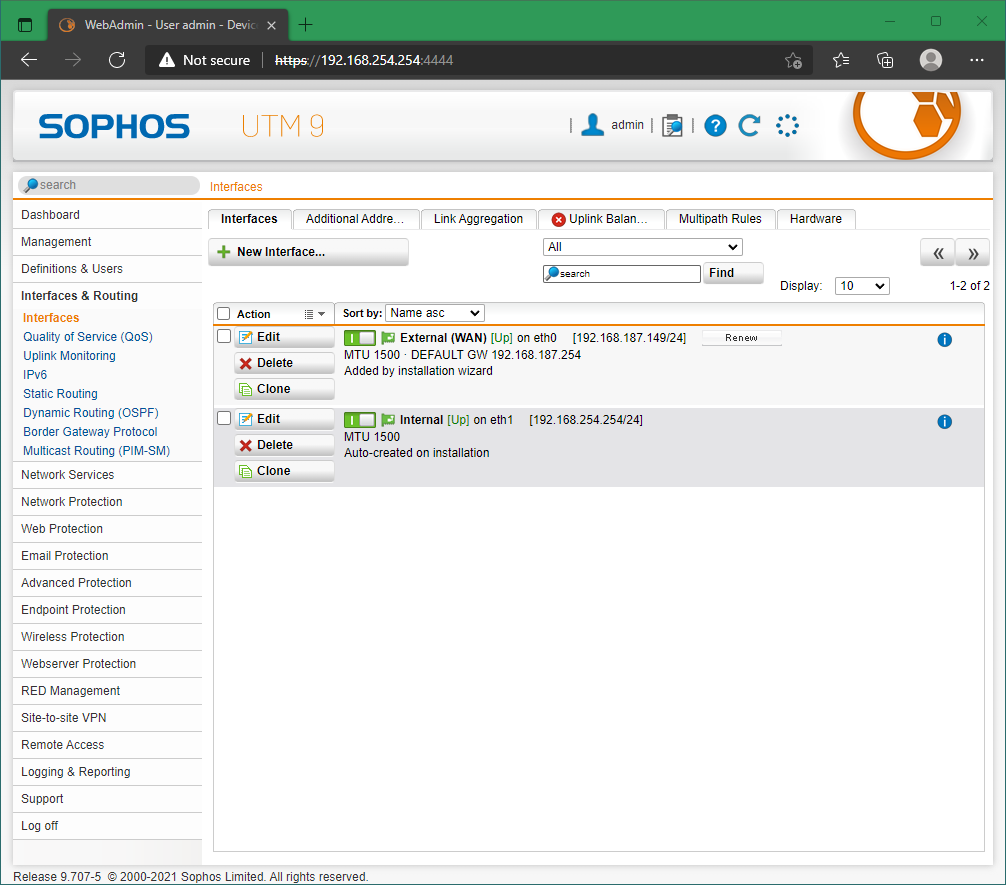

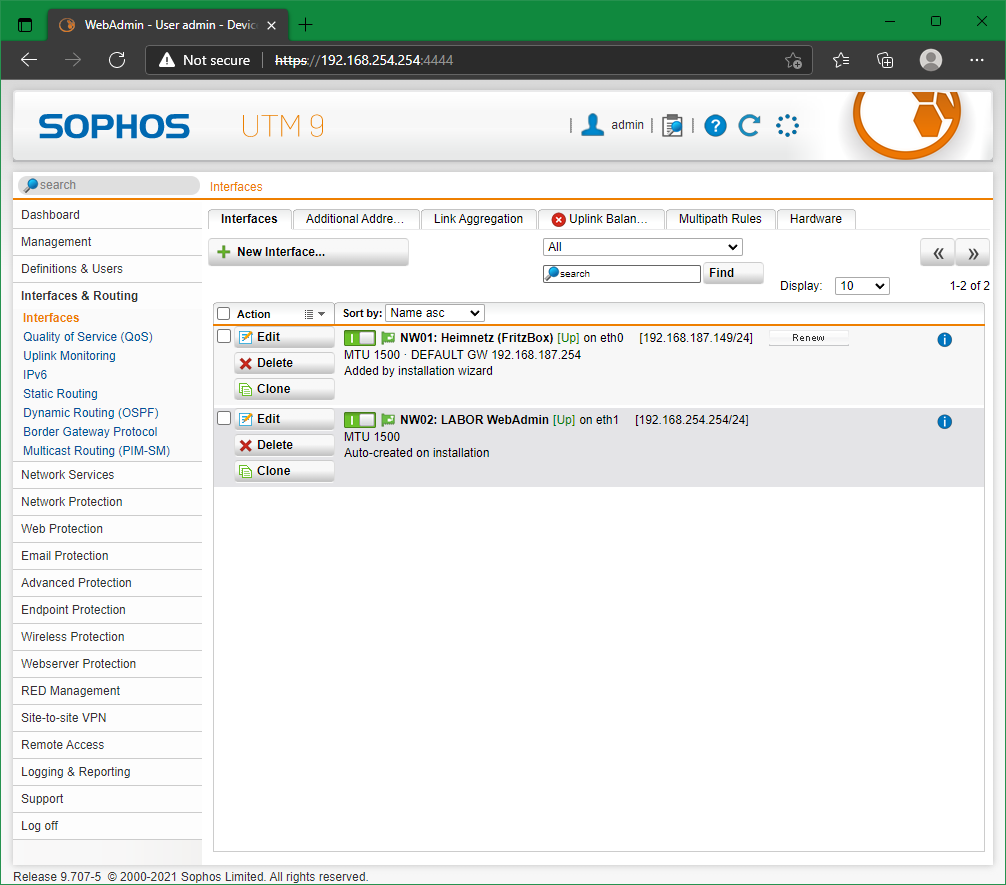

Wie eingehend erwähnt, soll das ASG ja das virtuelle Internet darstellen, d.h. zu den beiden aktuell bestehenden Netzwerk-Schnittstellen:

1. “External” = Verbindung in das Heimnetzwerk zur Fritzbox

2. “Internal” = Verbindung vom LABOR-Host zur Adminoberfläche

wird die dritte vorhandene Netzwerk-Schnittstelle konfiguriert.

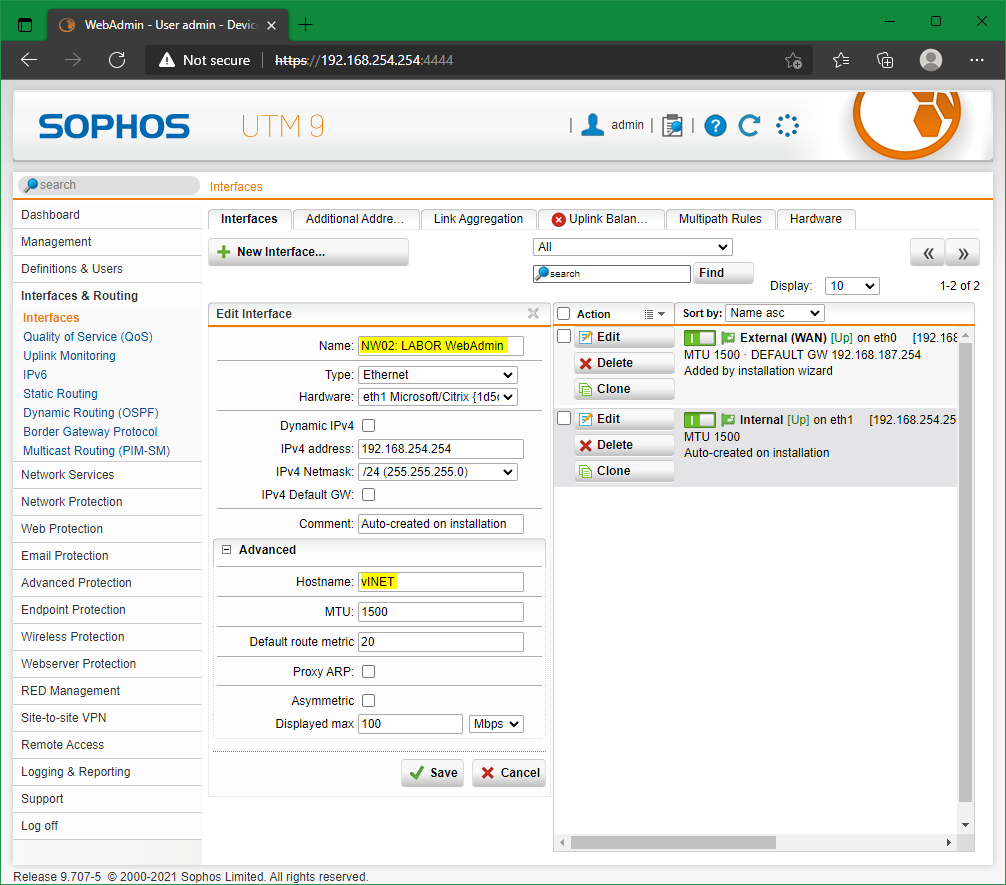

Bevor ich das mache, werde ich aber noch die beiden vorhanden Interfaces umbenennen:

- Im Menübaum links auf “Interfaces & Routing” > “Interfaces” gehen und dann auf der rechten Seite auf [Edit] bei “Internal”

- Bei “Name” dann etwas eintragen, anhand dessen man es leichter erkennen kann – in meinem Fall habe ich “NW02: LABOR WebAdmin” genannt”. Zudem habe ich unter “Advanced” noch den Hostnamen “vINET” (= “virtual Internet” 😉 ) eingetragen, sodass man theoretisch vom LABOR aus auch via des Hostnamens zugreifen kann.

- Auf [Save] klicken und optional die entsprechenden Schritte für die “External (WAN)” durchführen.

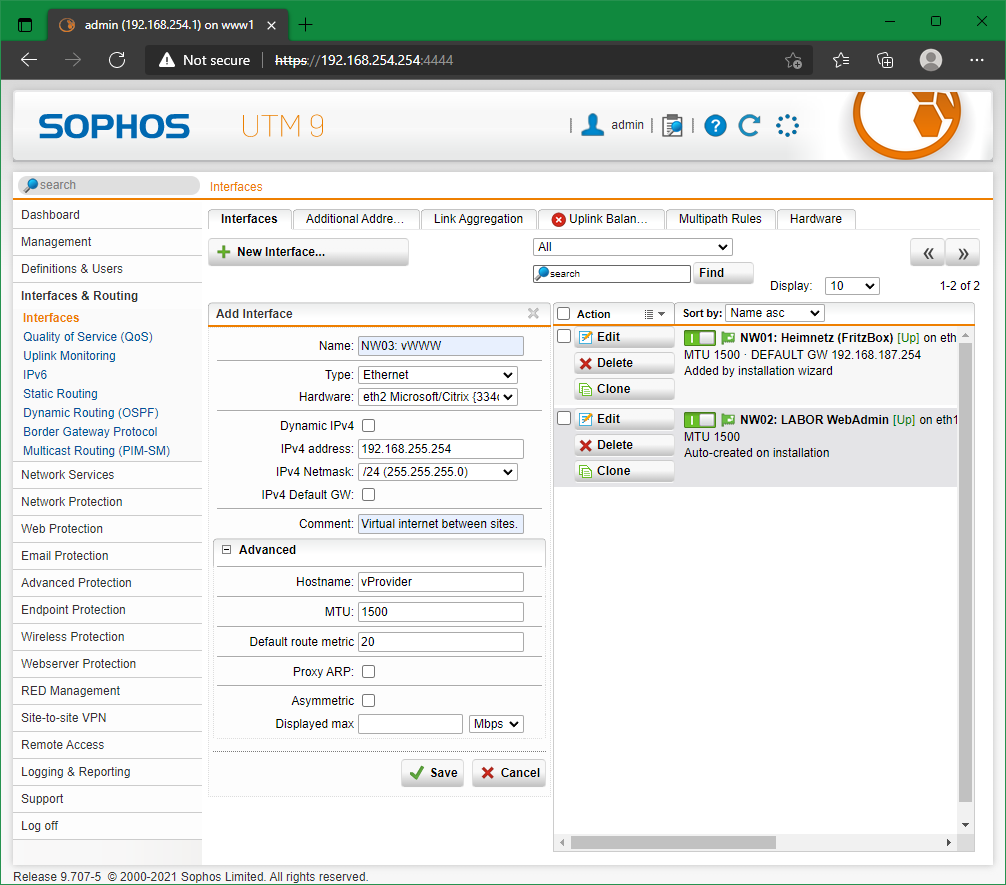

Danach folgt das Hinzufügen der Schnittstelle für das virtuelle Internet:

- Auf den Button [New Interface] klicken

- Bei “Name” einen sprechenden Namen eintragen – in meinem Fall “NW03: vWWW”

- Bei “Hardware” dann die passende Netzwerkkarte auswählen. Initial beim Erstellen der VM hatte ich diese ja mit drei Netzwerkkarten ausgestattet. Da für die anderen beiden Netzwerkschnittstellen bereits zwei Netzwerkkarten in Verwendung sind, bleibt hier nur eine übrig.

- Bei “IPv4 address” die IP-Adresse (“192.168.255.254”) eintragen, Netzwerkmaske kann so bleiben. Das ist quasi die IP-Adresse des “Internet-Providers”

- Optional einen Kommentar eintragen, sowie einen Hostnamen (“vProvider”)

- Auf [Save] klicken

- Das Interface wird angelegt, ist aber erstmal inaktiv (der “Schalter” ist nicht grün, sondern grau und steht auf “O”). Diesen einfach anklicken und schon ist das Interface aktiv und kann verwendet werden.

Damit “vWWW” auch tatsächlich auf das echte Internet (via Fritzbox-Heimnetzwerk) zugreifen kann, muss natürlich noch entsprechende Einstellungen gemacht werden:

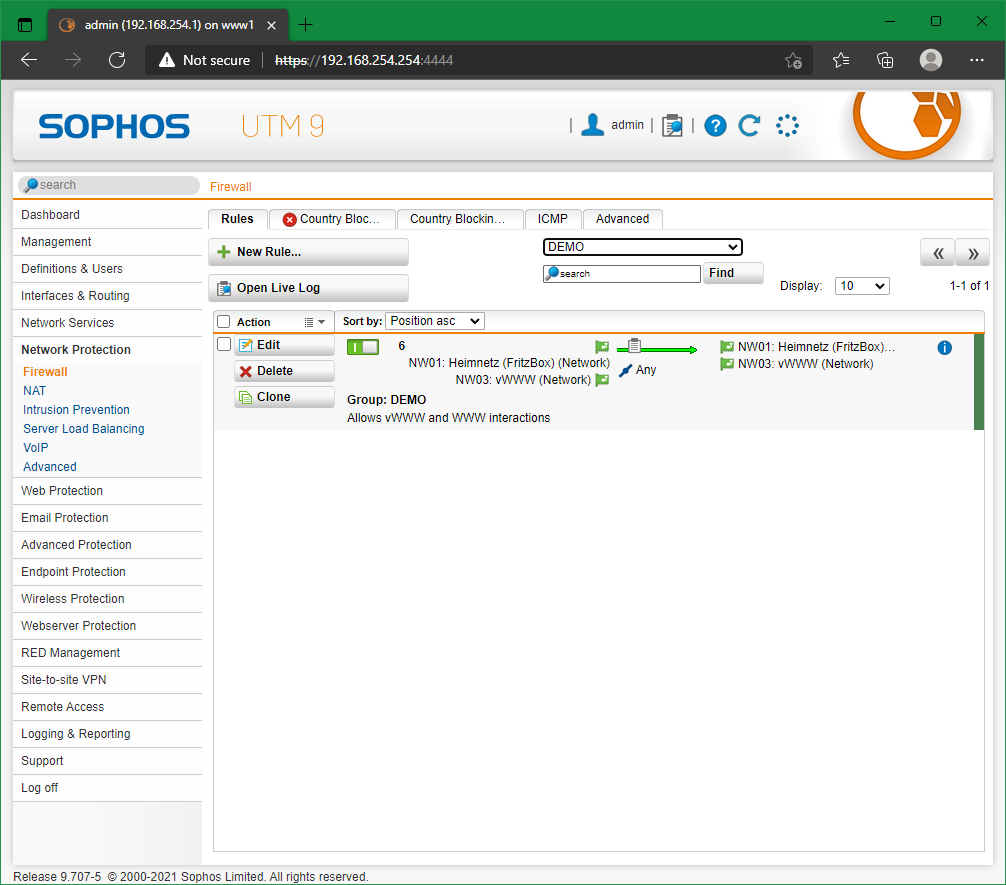

- Im Menübaum links auf “Network Protection” > “Firewall” gehen und dann auf der rechten Seite auf [New Rule…] klicken

- Bei “Service” sollte “Any” ausgewählt werden, da wir wollen, dass alle Dienste sprechen dürfen und bei “Source” und “Destination” die Netze auswählen:

- NW01: Heimnetz

- NW03: vWWW

- Dann noch auf [Save] klicken.

- Des Weiteren dann im Menübaum links auf “Network Protection” > “NAT” gehen und auf der rechten Seite auf [New Masquerading Rule…] klicken.

NAT = Network Address Translation = Bei Verbindungen “nach draußen” wird anstelle der eigenen IP-Adresse des Quellobjektes die IP-Adresse des “virtuellen Internets” verwendet, also in dem Fall die IP-Adresse, die das virtuelle Internet im Heimnetzwerk via DHCP von der Fritzbox erhalten hat. - Also bei “Network” dann “Any” auswählen, bei “Interface” das “NW01: Heimnetz (Fritzbox)” und optional noch ein Kommentar eintragen. Dann auf [Save] klicken.

- Die neue Regel ist anfangs noch deaktiviert (erkennbar, dass der Schalte auf “O” steht und grau ist), also muss sie noch aktiviert werden: Klick auf den Schalter.

- Zudem bei im Menübaum links auf “Network Services” > “DNS” gehen und dann auf der rechten Seite bei “Allowed Networks” noch das “NW03” aufnehmen.

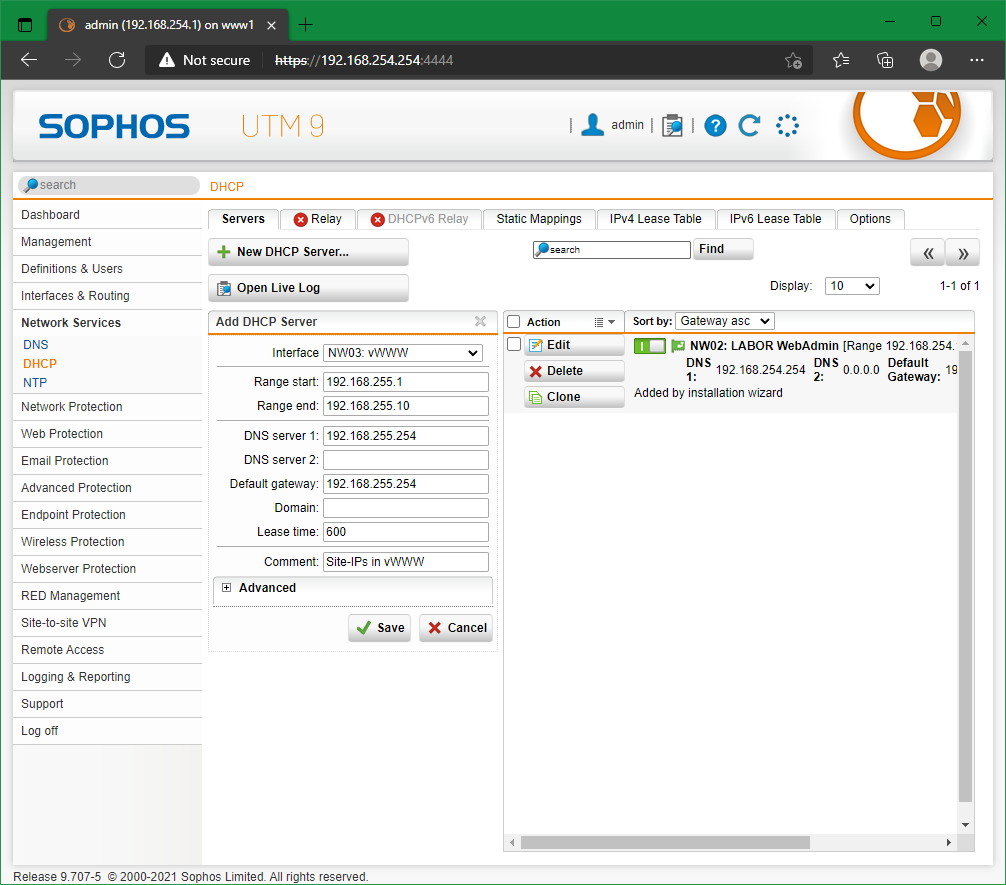

- Außerdem bei im Menübaum links auf “Network Services” > “DHCP” gehen und dann auf den Button [New DHCP Server…] klicken und folgende Einstellungen setzen:

- Interface: NW03: vWWW

- Range start: 192.168.255.1 (direkt vorgeschlagen)

- Range end: 192.168.255.10 (vom vorgeschlagenen “254” reduziert auf “10”, reicht vollends aus 😉)

- DNS Server: 192.168.255.254

- Default Gateway: 192.168.255.254

- Lease Time: 600 = 10 Minuten (vorgeschlagen waren “86400” = 24h)

- Comment: Site-IPs in vWWW (optional)

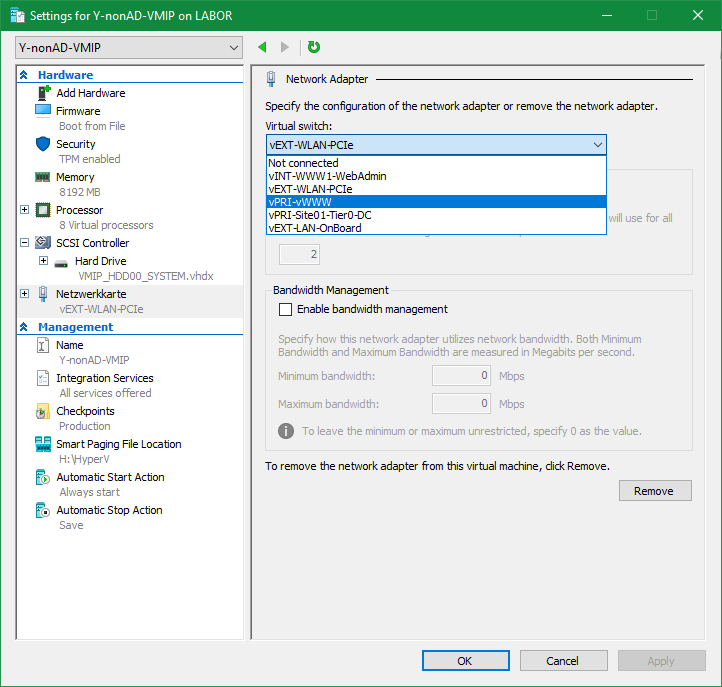

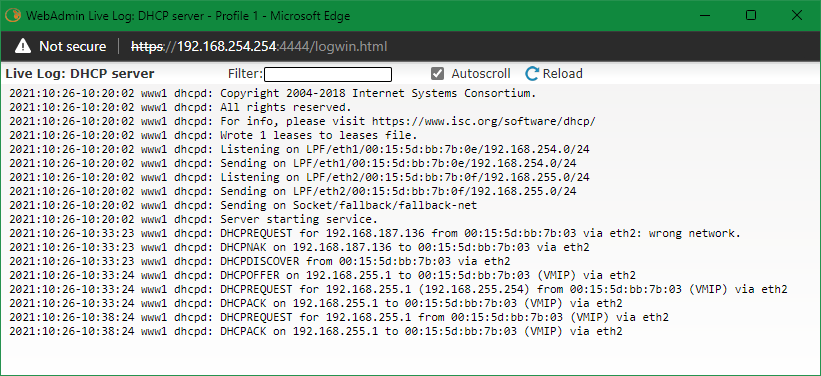

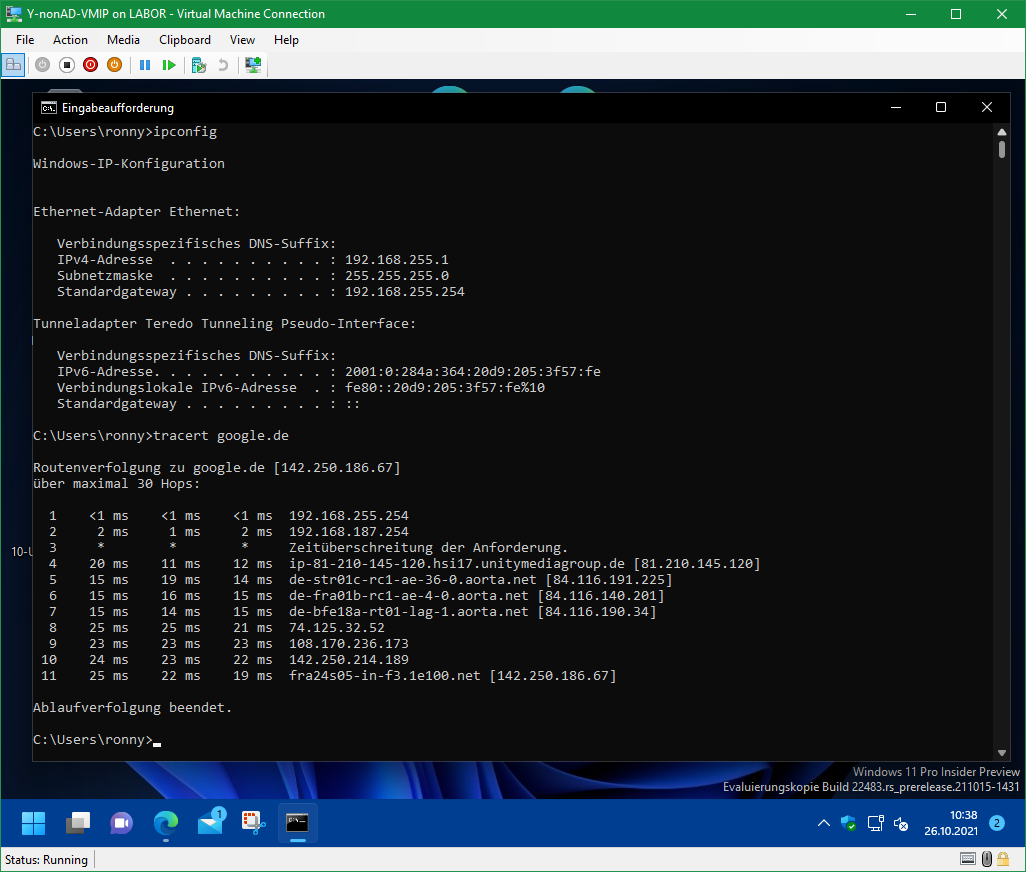

Im zu testen, ob bspw. die späteren Standorte über das “virtuelle Internet” auch wirklich in das “echte Internet” kommt, habe ich mal eben meine VM, die ich für Windows Insider Previews verwende, von vEXT-WLAN-PCIe nach vPRI-WWW “umgehängt”.

Eine kurze Prüfung mittels “ipconfig” und “tracert google.de” hat gezeigt, dass VMs, die im Netzwerk “vWWW” hängen also ins “echte Internet” kommen – juhu 😁👍🏼