HowTo: AD-Join Delegation

Es gibt den Fall, da möchte man anderen Anwendern (IT-Helpdesk, Externe Dienstleister für PC-Rollout-Projekte,…) die Möglichkeit geben, dass neue Geräte in die Active Directory aufgenommen werden dürfen, auch bekannt als “AD join”. Nun möchte man diesen allerdings nicht gleich in die Gruppe “Domain Admins” aufnehmen, immerhin gilt in der IT-Sicherheit “Principle of least priviledge” (kurz: “POLP”).

Anhand der offiziellen Microsoft-Support-Seite hier eine kurze Anleitung:

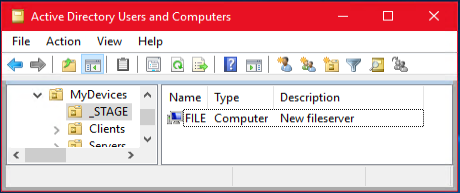

DIe Geräte, die aufgenommen werden sollen, müssen vorher in der AD durch einen entsprechenden Administrator angelegt (eng. “prestaged”) werden. Das sollte man in einer separaten OU machen, bspw.:

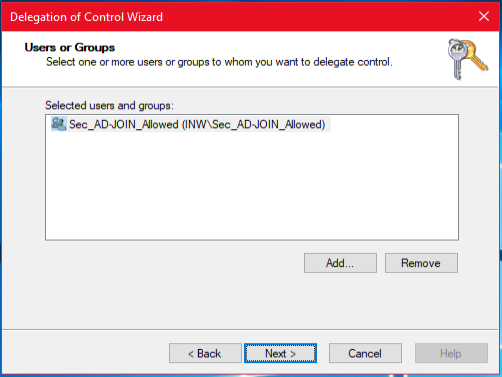

Ich empfehle, vorher eine Gruppe anzulegen und diese hier in der Anleitung zu verwenden.

Vorteile:

– man muss das nicht für jeden Anwender neu durchführen

– man kann durch Entfernen des Anwenders aus der Gruppe ihm diese Rechte ganz schnell wieder entziehen

– man sieht immer schnell, wer diese Rechte hat (Anwender in der Gruppe)

Für das Einrichten der notwendigen Delegation wird folgendermaßen vorgegangen:

- Das Tool “Active Directory Users and Computers” öffnen (bspw. [WIN]+[R], dann “dsa.msc” eintippen und auf [OK] klicken)

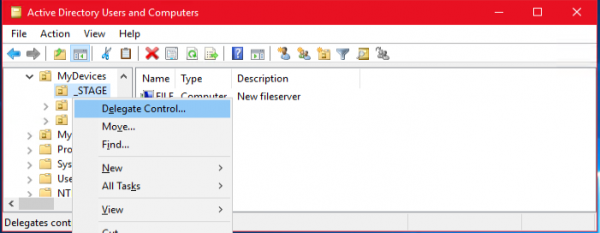

- Auf der linken Seite auf die Staging-OU wechseln, darauf einen Rechtsklick ausführen und im Kontext-Menü auf “Delegate Control” klicken

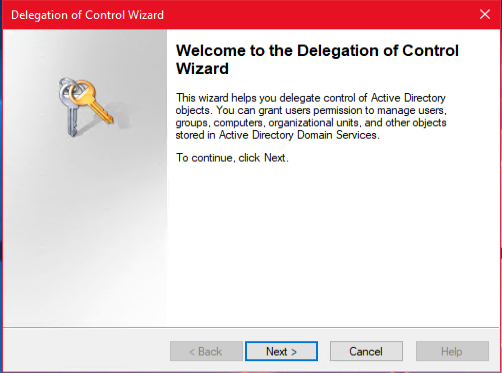

- Im Assistenten zuerst auf [Next] dann den zu berechtigenden Benutzer oder Gruppe (siehe Empfehlung oben^^). Weiter mit [Next]

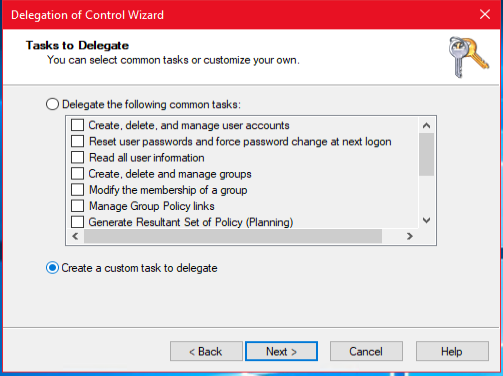

- Da es für diesen Fall keine passende Vorlage gibt, auf “Create a custom task to delegate” klicken. Weiter mit [Next]

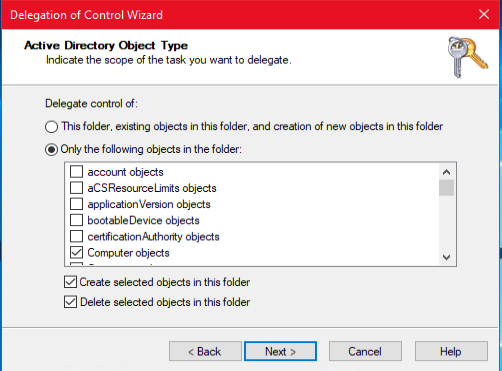

- Da das Recht nur für Computer-Objekte gelten soll, hier auf “Only the following objects in the folder” klicken und in der Liste dann “Computer objects” auswählen, sowie die beiden Checkboxen

– Create selected objects in this folder

– Delete selected objects in this folder

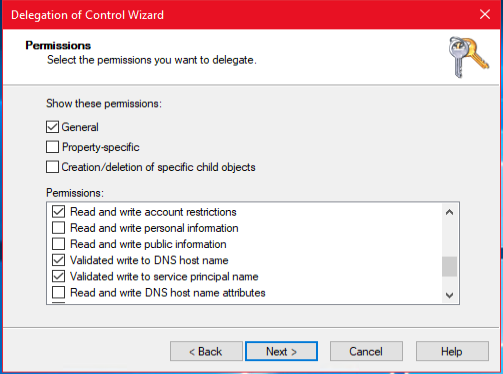

Weiter mit [Next] - In der Liste der “Permissions” wird mit den Checkboxen das ausgewählt:

– Reset password

– Read and write Account restrictions

– Validate write to DNS host name

– Validate write to service principal name

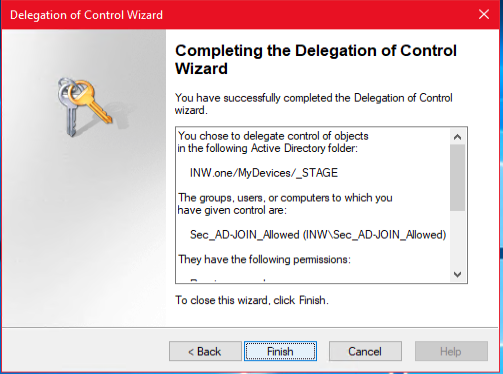

Weiter mit [Next] - Es wird nochmal eine Übersicht aller gewählten Einstellungen angezeigt. Weiter mit [FINISH]

- Danach kann das Tool “Active Directory Users and Computers” wieder geschlossen werden

Hier die Anleitung in Bildern:

Test – Funktioniert das auch?

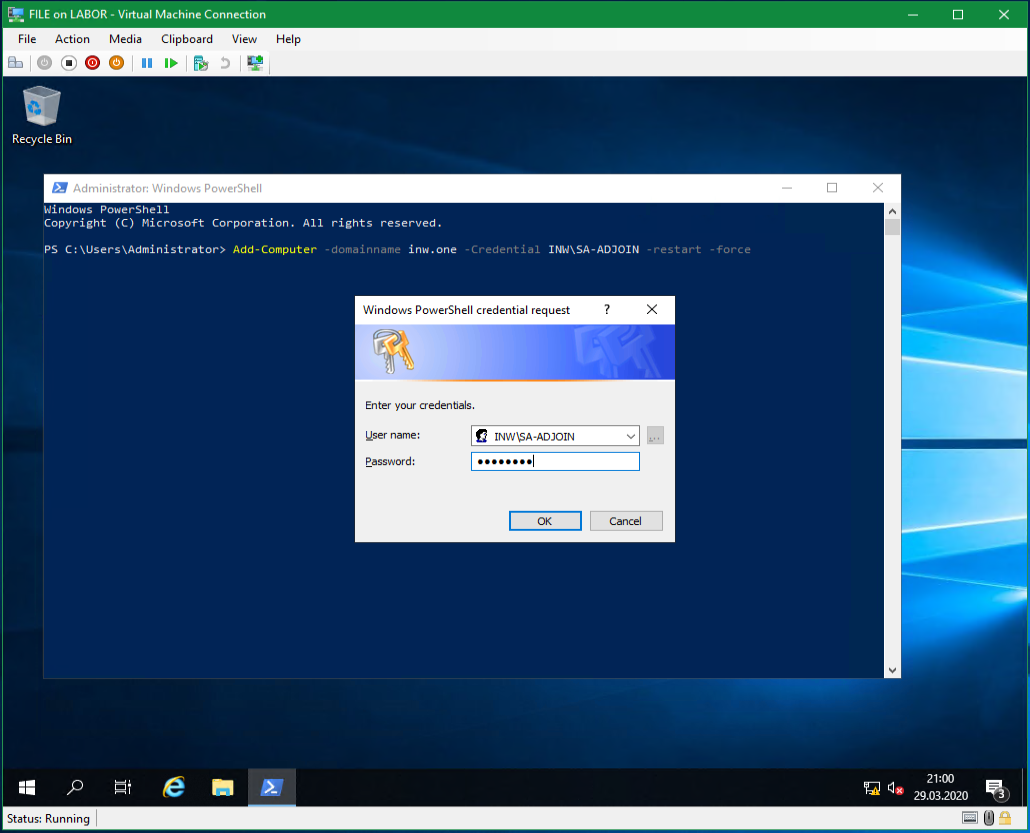

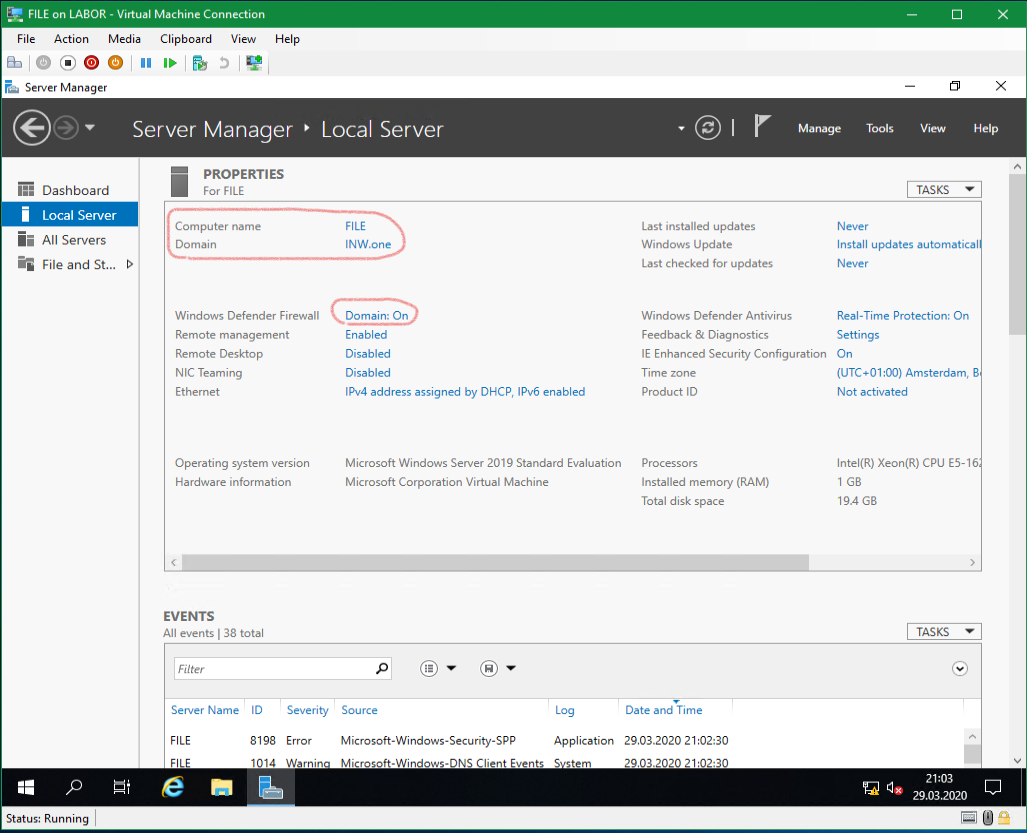

Und natürlich sollte das auch getestet werden… ich habe hierzu eine neue VM genommen und werde mittels abgewandeltem PowerShell (siehe Artikel PowerShell: Client/Server zur Domäne hinzufügen) diese nun versuchen in die AD aufzunehmen. Also nicht “mydomain\ADadmin” sondern eben “mydomain\ADjoin“:

ENDLICH!

Ich habe … nee: hatte das Problem, dass es mit dem “domain join” nicht mehr geklappt hat, nachdem ich den verwendeten User aus der Gruppe der “Account Operators” entfernt hatte. Die ganzen anderen Beschreibungen der erforderlichen Delegation, die ich im Netz gefunden hatte, funktionierten nicht. DIESE HIER SCHON. Ergo: Vielen Dank dafür!