FSMO-Rollen umziehen

Sowohl in vorherigen Beiträgen (wie bspw. Domain-Controller sauber abbauen) als auch bei der einen oder anderen Alltagsaufgabe kommt man mit den sog. “FSMO-Rollen” in Berührung. In diesem Artikel geht es um ein paar technische Details zu diesen Rollen und was sie machen, sowie deren Umzug auf einen anderen Domain-Controller.

Was sind FSMO-Rollen?

FSMO steht für Flexible Single Master Operations.

Es gibt fünf Rollen, welche verschiedene Aufgaben im Active Directory übernehmen. Zwei davon arbeiten auf Forest-Ebene (= Gesamtstruktur-Ebene), die anderen drei auf Domain-Ebene.

- FOREST | Schema-Master

- Der Schema-Master ist für die Verwaltung und Pflege des Active-Directory-Schemas zuständig. Sämtliche Schemaänderungen, etwa das Hinzufügen neuer Attribute oder Objektklassen, werden über diese Rolle gesteuert. So erfordert beispielsweise die Installation eines Microsoft-Exchange-Servers eine Erweiterung des Active-Directory-Schemas, die durch den Schema-Master koordiniert wird.

- FOREST | Domain-Naming-Master

- Die Aufgabe dieser Rolle besteht darin, Konflikte bei der Vergabe von Domänennamen zu verhindern. Als Domain-Naming-Master steuert sie die Erstellung und Verwaltung neuer Domänen im gesamten Active Directory und stellt deren Eindeutigkeit sicher.

- DOMAIN | RID-Master

- Die Hauptaufgabe dieser Rolle besteht darin, die Eindeutigkeit von Sicherheitsprinzipalnamen (Security Principal Names – SPNs) zu gewährleisten. Als RID-Master vergibt sie eindeutige Relative Identifier (RIDs) für Sicherheitsprinzipale, um deren global eindeutige Identität sicherzustellen.

- DOMAIN | PDC-Emulator

- Diese Rolle stellt die Kompatibilität zwischen älteren und aktuellen Windows-Versionen sicher. Darüber hinaus übernimmt der PDC-Emulator zentrale Aufgaben wie die domänenweite Zeitsynchronisation sowie die Replikation von Passwortänderungen.

- DOMAIN | Infrastructure-Master

- Die Aufgabe dieser Rolle besteht darin, Änderungen an Gruppenmitgliedschaften und Benutzerreferenzen zwischen verschiedenen Domänen zu synchronisieren. Als Infrastruktur-Master sorgt sie dafür, dass diese Informationen korrekt und konsistent bleiben.

Das bedeutet also auch:

- In der gesamten Active-Directory-Gesamtstruktur (Forest-Ebene) darf jeweils nur ein Schema-Master und ein Domain-Naming-Master vorhanden sein.

- Innerhalb jeder einzelnen Domäne (Domain-Ebene) darf es jeweils nur einen Infrastruktur-Master, einen RID-Master und einen PDC-Emulator geben.

Wo/Wie können die Rollen angezeigt und verschoben werden?

Es gibt drei Möglichkeiten, um herauszufinden, welcher Domain-Controller (natürlich nur sofern mehr als einer in der Domäne vorhanden ist 😉) die Rollen anzeigen zu lassen:

- per grafischer Oberfläche (GUI)

- per PowerShell

- per CMD

hier die drei Möglichkeiten im Detail:

per grafischer Oberfläche (GUI)

Hier ist wichtig, dass diese Schritte auf dem Ziel-DC durchgeführt werden!

Domain-Rollen

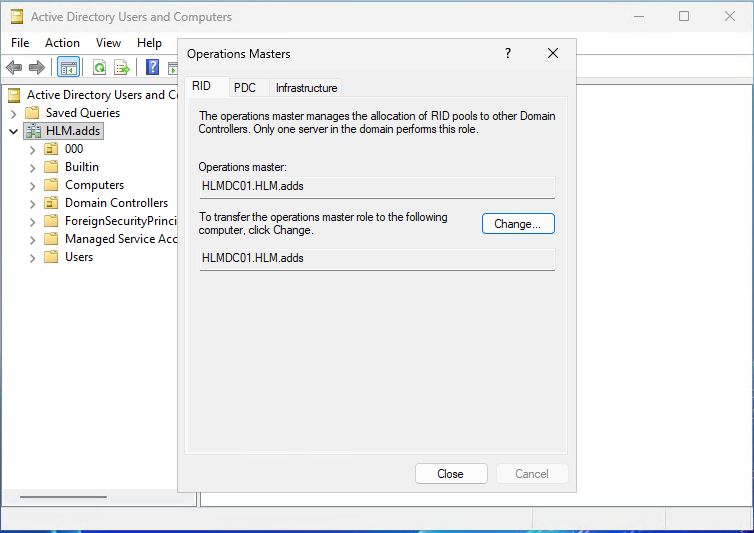

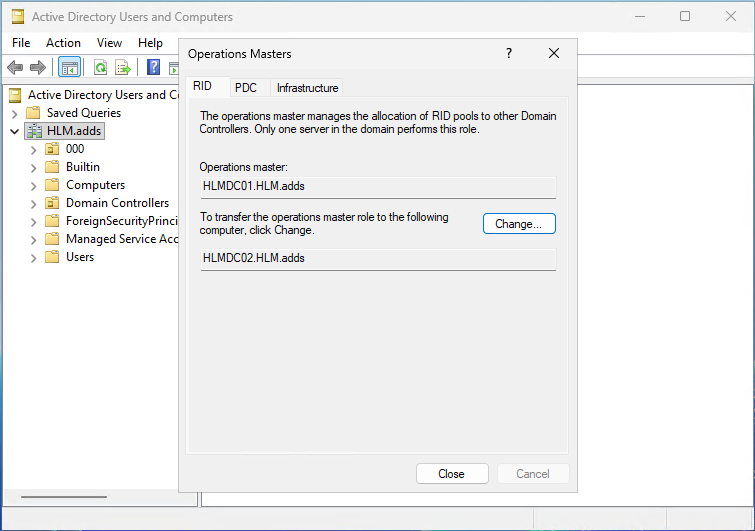

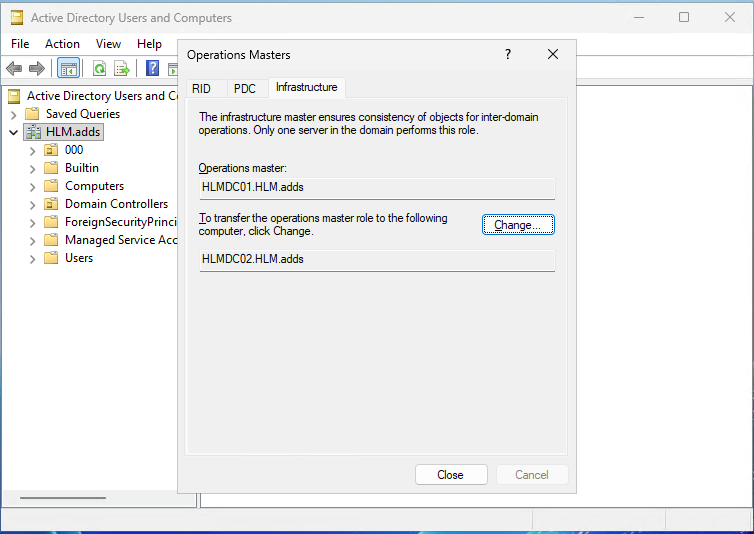

Das Tool “Active Directory Users and Computers” starten und einen Rechtsklick auf den Namen der Domain machen, dort im Kontextmenü den Eintrag [Operations Master] auswählen. Es öffnet sich ein Dialog mit drei Reitern:

- RID

- PDC

- Infrastructure

In jedem der Reiter wird der aktuelle “Operations master” angezeigt, sowie der DC, auf dem man sich gerade befindet als Transfer-Ziel, zudem kann über den [Change … ]-Button die Rolle verschoben werden.

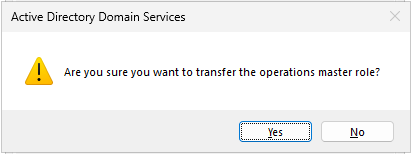

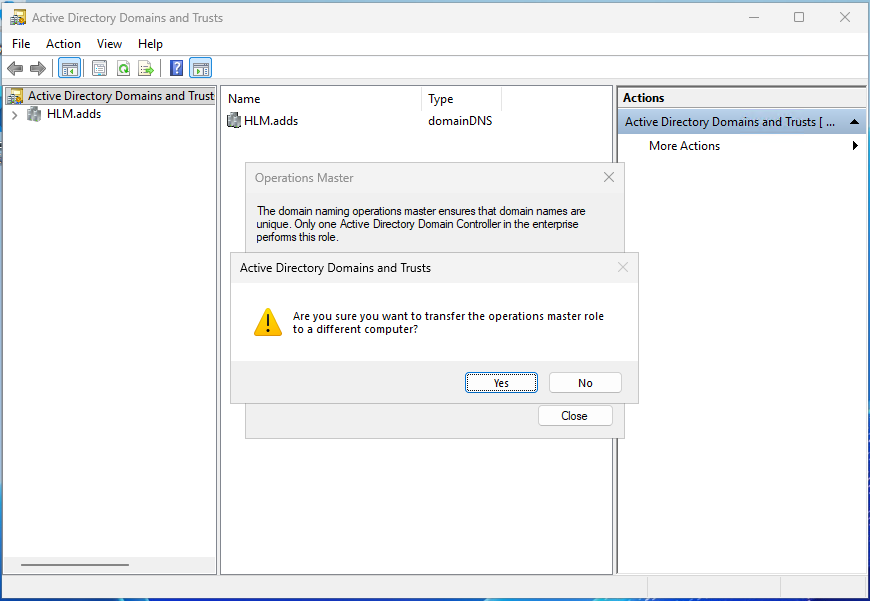

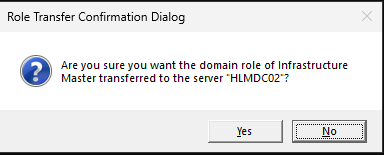

Die Abfrage nach dem Klick auf den [Change …]-Button:

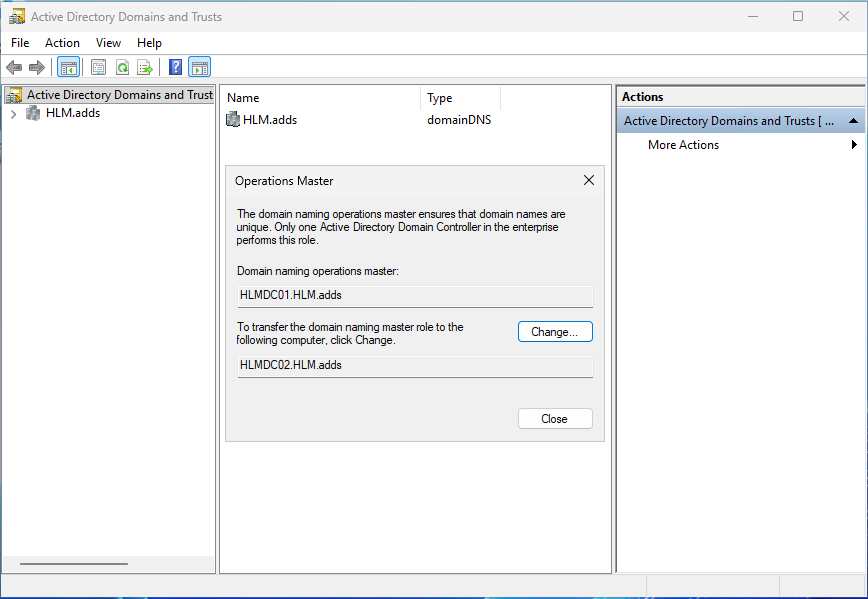

Forest-Rolle “Domain-Naming-Master”

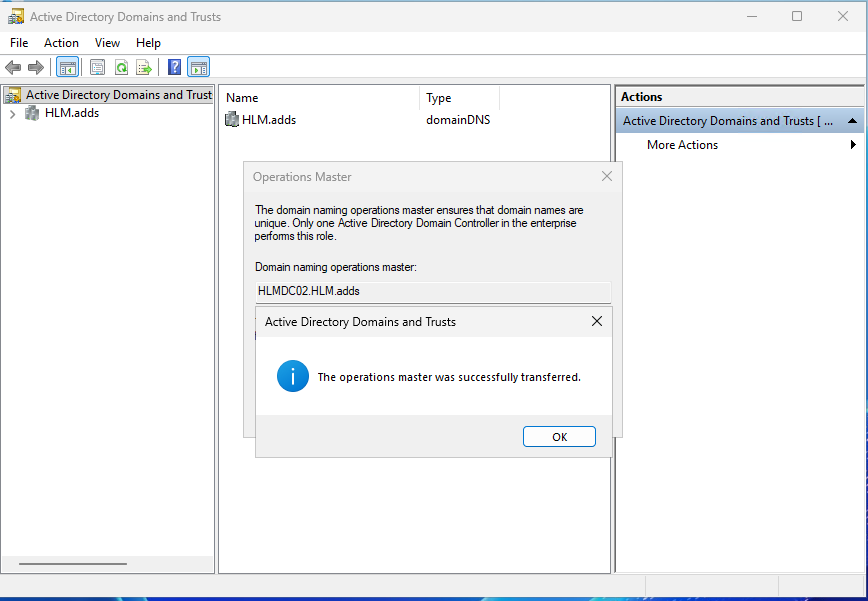

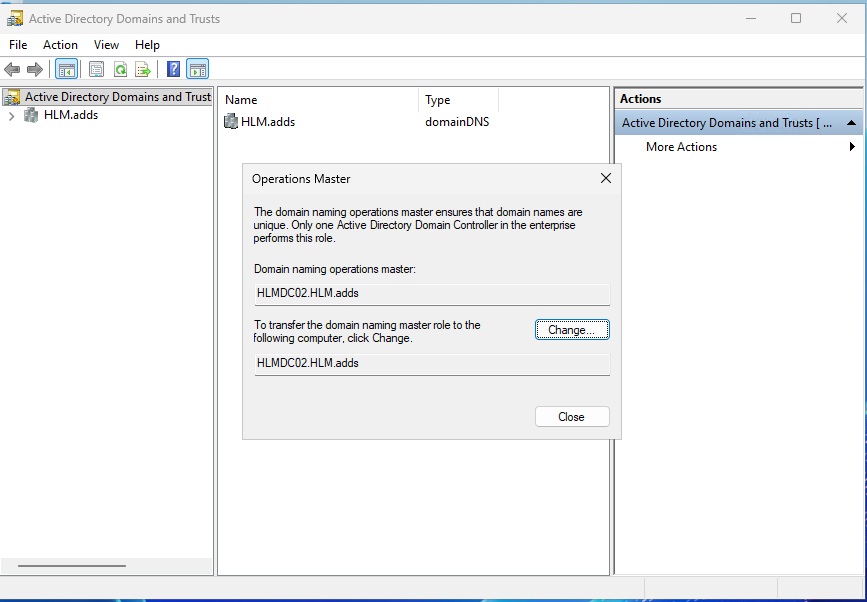

Das Tool “Active Directory Domains and Trusts” starten und einen Rechtsklick auf den Namen der Domain machen, dort im Kontextmenü den Eintrag [Operations Master] auswählen. Es öffnet sich ein Dialog der den aktuellen “Operations master” angezeigt, sowie der DC, auf dem man sich gerade befindet als Transfer-Ziel, zudem kann über den [Change … ]-Button die Rolle verschoben werden.

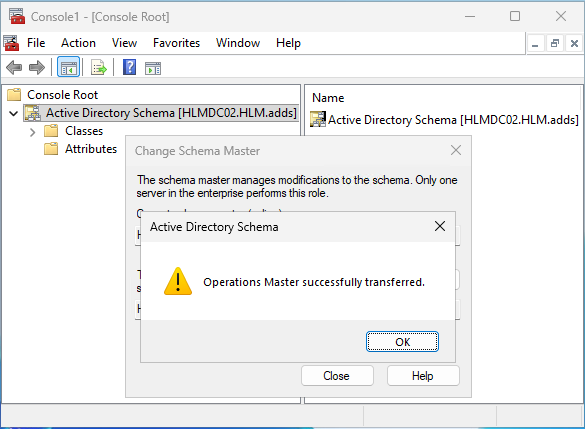

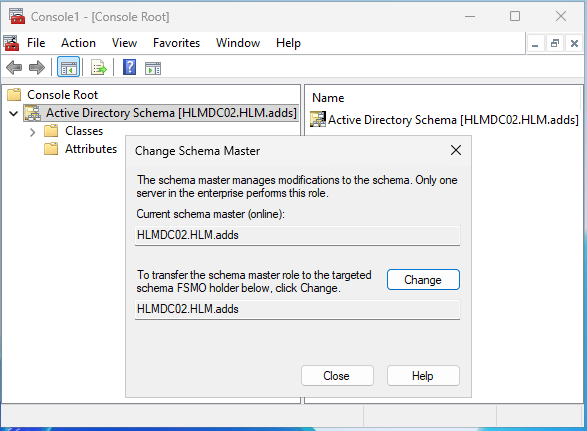

Forest-Rolle “Schema-Master”

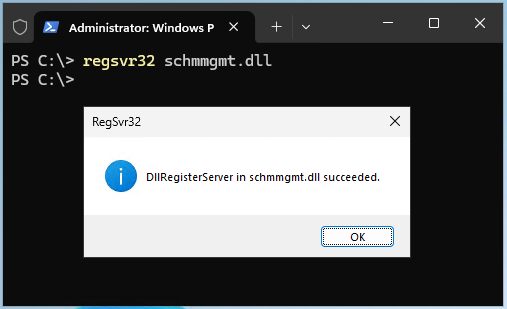

Für das Verschieben des Schema-Masters muss zuerst noch eine DLL registriert und somit die zugehörige Verwaltungskonsole (“MMC”) verfügbar gemacht werden; das wird mittels dieses Befehls in einer administrativen CMD oder PowerShell erreicht:

regsvr32 schmmgmt.dll

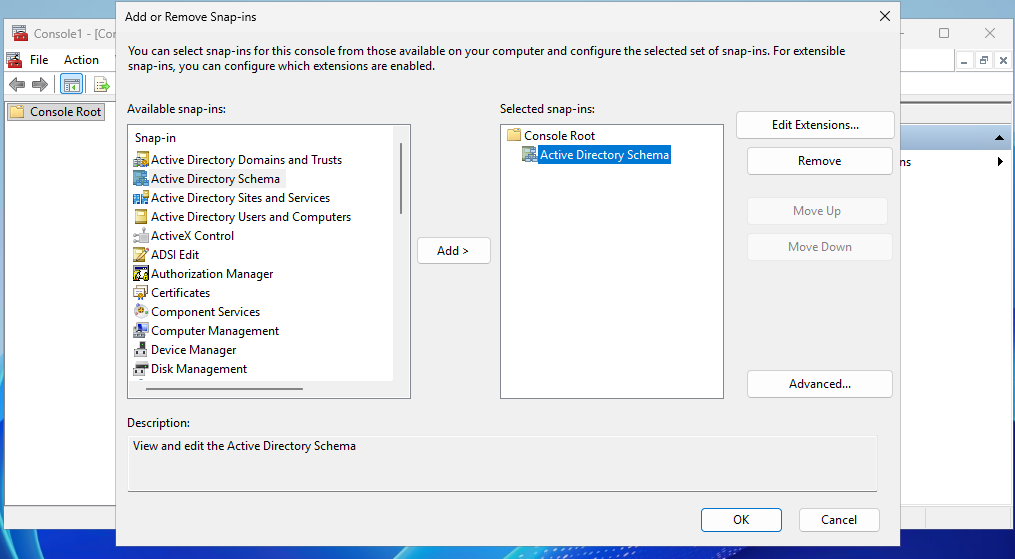

Danach dann die “mmc.exe” administrativ starten und über das Menü “File > Add/Remove Snap-In…” das Snap-In “Active Directory Schema” hinzufügen.

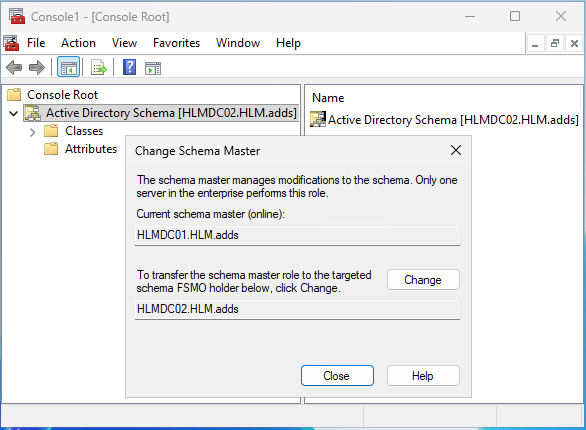

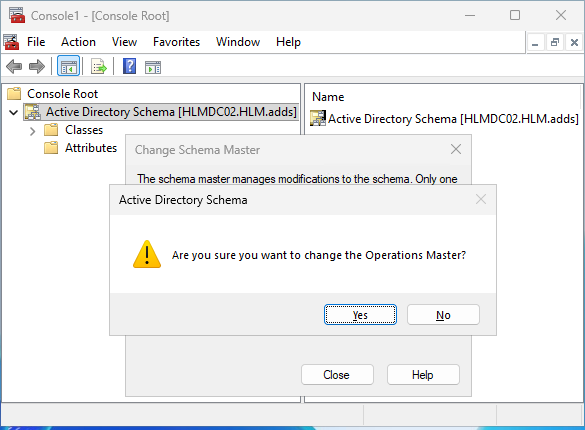

Das weitere Vorgehen ist analog zu den bisherigen: einen Rechtsklick auf “Active Directory Schema [Name-des-verbundenen-Domain-Controllers.Name-der-Domain]” machen, dort im Kontextmenü den Eintrag [Operations Master] auswählen. Es öffnet sich ein Dialog der den aktuellen “Operations master” angezeigt, sowie der DC, auf dem man sich gerade befindet als Transfer-Ziel, zudem kann über den [Change … ]-Button die Rolle verschoben werden.

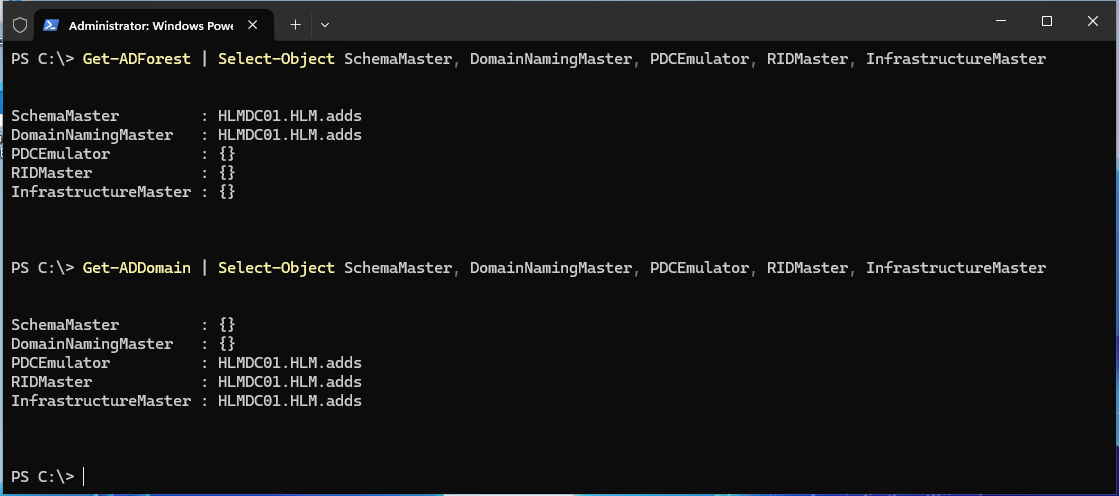

per PowerShell

In einer administrativen Powershell können sowohl die aktuellen Rollen-Besitzer auf Forest- & Domain-Ebene angezeigt werden:

Get-ADForest | Select-Object SchemaMaster, DomainNamingMaster, PDCEmulator, RIDMaster, InfrastructureMaster

Get-ADDomain | Select-Object SchemaMaster, DomainNamingMaster, PDCEmulator, RIDMaster, InfrastructureMaster

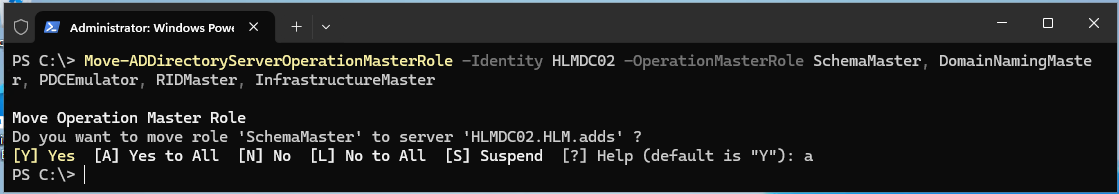

Als auch diese verschoben werden:

Move-ADDirectoryServerOperationMasterRole -Identity NAME-OF-TARGET-DC -OperationMasterRole SchemaMaster, DomainNamingMaster, PDCEmulator, RIDMaster, InfrastructureMaster

per CMD

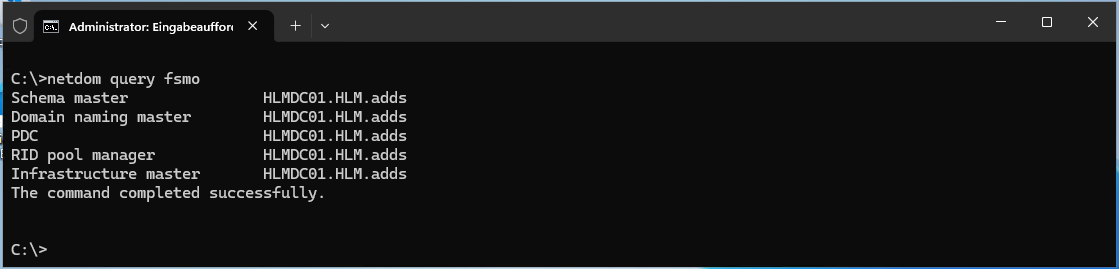

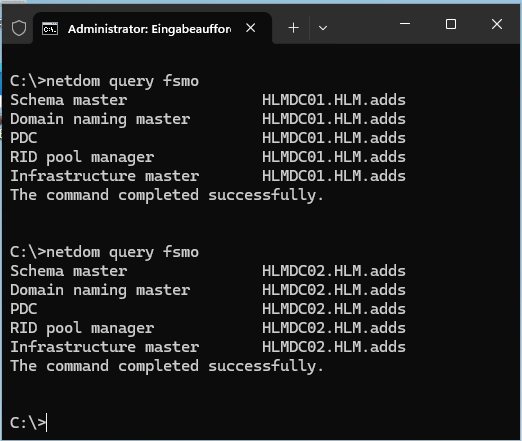

In einer administrativen CMD können sowohl die aktuellen Rollen-Besitzer auf Forest- & Domain-Ebene angezeigt werden:

netdom query fsmo

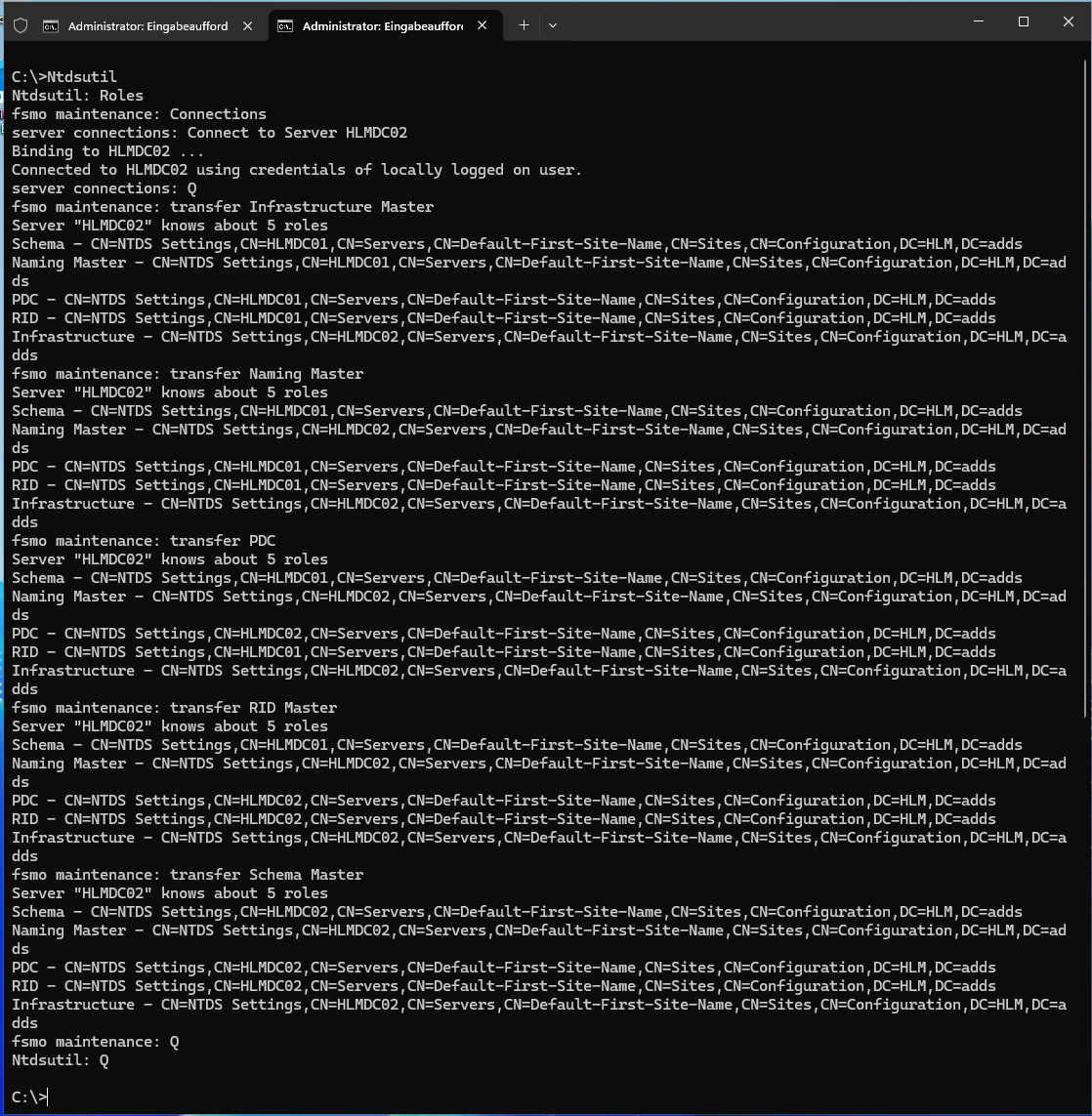

Als auch diese verschoben werden:

Ntdsutil

Roles

Connections

Connect to Server Ziel-Server

Q

transfer Infrastructure Master

transfer Naming Master

transfer PDC

transfer RID Master

transfer Schema Master

Q

QDabei erfolgen die Sicherheitsabfragen, wie man sie aus der GUI-Variante kennt – hier am Beispiel des Verschiebens des “Infrastructure Master”:

Der Vorher-Nachher-Vergleich:

Hier die gesamte Aktion:

Danksagung

An dieser Stelle an folgende Seiten einen Dank für die Unterstützung:

- FSMO-Rollen Übertragen per Ntdsutil oder PowerShell – ScaryMachines

- Windows Server FSMO Rollen anzeigen » IT-LEARNER

✌🏼😏